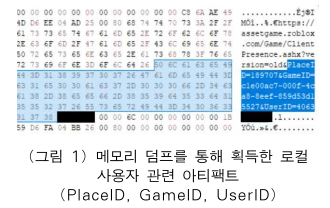

해킹 공격에 사용되는 쇼단(Shodan)과 서비스 거부 공격쇼단(Shodan)을 이용한 사물인터넷 기기 정탐쇼단합법적인 웹 기반 서비스로 이용자는 인터넷에 연결된 네트워크 연결 상태, IP주소, 서버의 종류와 같은 장치의 정보를 검색할 수 있음인터넷에 연결되어 있는 장치의 취약점을 알려주어 보안에 대해 위험성을 알릴 수 있음-> 이 정보들이 기기에 직접적인 보안 위협을 가하지 않을 수 있지만 이를 악용할 수 있다는 점이 문제이다. 쇼단은 공격자들에 의해 악용되어 기기의 정보나 콘텐츠가 유출되기도 하고, 2차 보안 공격에 활용하기 위한 정탐 도구로도 활용될 수 있다.위의 그림은 저자들의 소속 기관 이름을 쇼단에서 검색한 결과이다. 그림의 A 부분은 검색된 기기의 기본 정보, B 부분은 접속 가능한 포트 번..