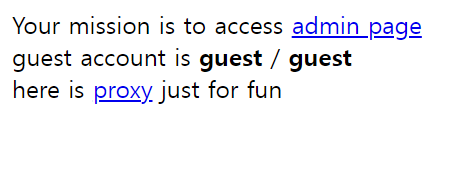

Authentication Bypass(인증 우회) 실습 내용 정리개발자가 예상하지 못한 데이터로 공격해 인증 로직을 통과하는 방법으로 주로 우회한다. 2FA Password Reset 문제는 실제 PayPal에서 발견된 인증 관련 취약점을 모티브로 제작된 문제이다.보안 질문에 대한 답변을 인증하는 로직을 우회하여 해결할 수 있다. 우선 보안 질문에 대한 답을 모르니까 임의의 값을 아래와 같이 입력 후 제출하였다.그 다음 버프 스위트의 [HTTP history]로 이동하여 /WebGoat/auth-bypass/verify-account에 보낸 HTTP 요청 내용을 확인한다. -> PayPal 사건과 같은 공격 방식request에서 우클릭 후 send to intruder를 클릭한다. clear 후 sec..