Authentication Bypass(인증 우회) 실습 내용 정리

개발자가 예상하지 못한 데이터로 공격해 인증 로직을 통과하는 방법으로 주로 우회한다.

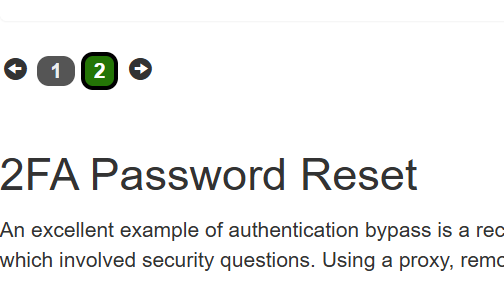

2FA Password Reset 문제는 실제 PayPal에서 발견된 인증 관련 취약점을 모티브로 제작된 문제이다.

보안 질문에 대한 답변을 인증하는 로직을 우회하여 해결할 수 있다.

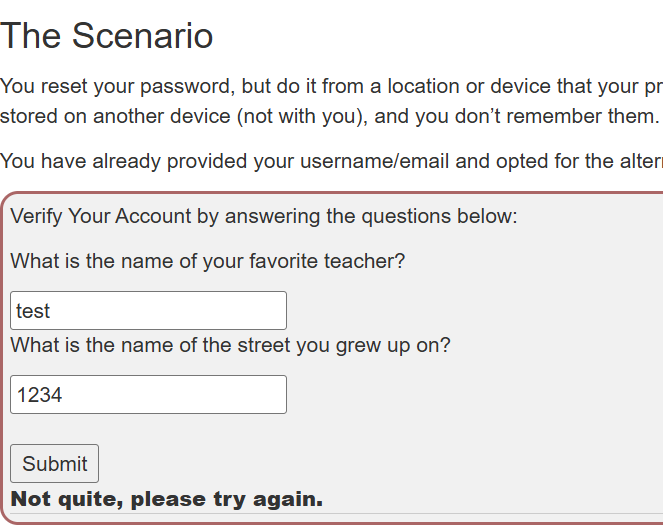

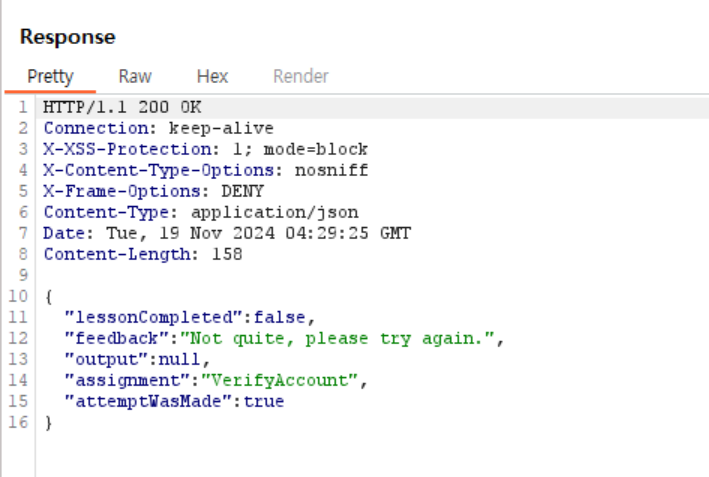

우선 보안 질문에 대한 답을 모르니까 임의의 값을 아래와 같이 입력 후 제출하였다.

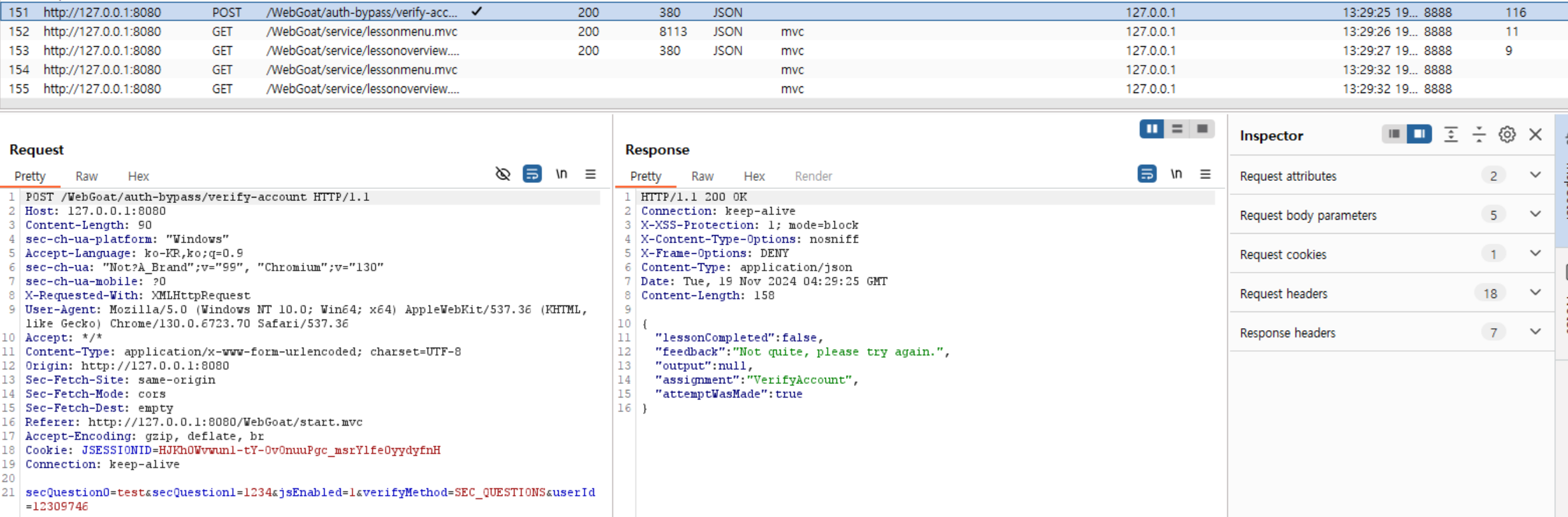

그 다음 버프 스위트의 [HTTP history]로 이동하여 /WebGoat/auth-bypass/verify-account에 보낸 HTTP 요청 내용을 확인한다. -> PayPal 사건과 같은 공격 방식

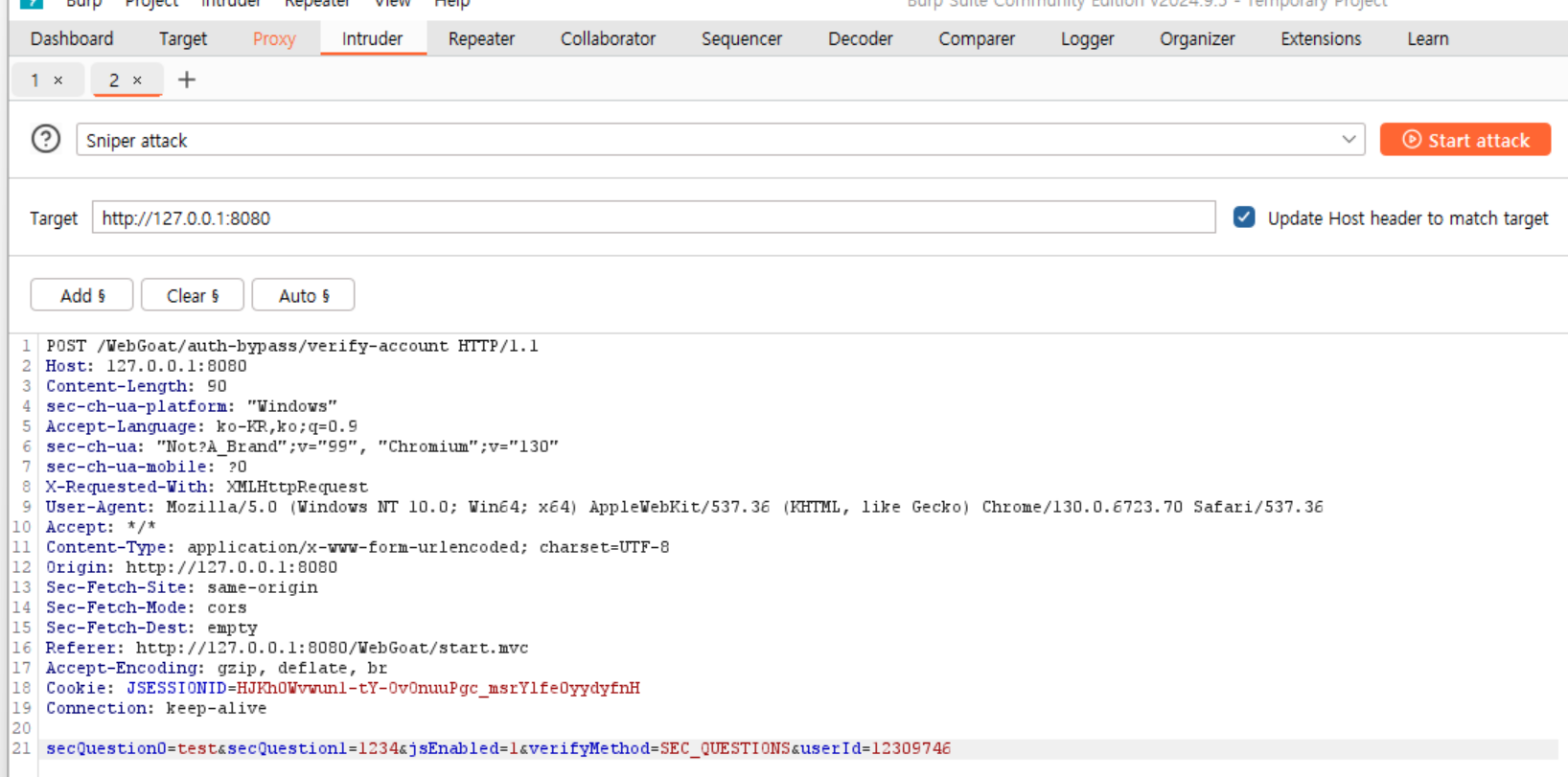

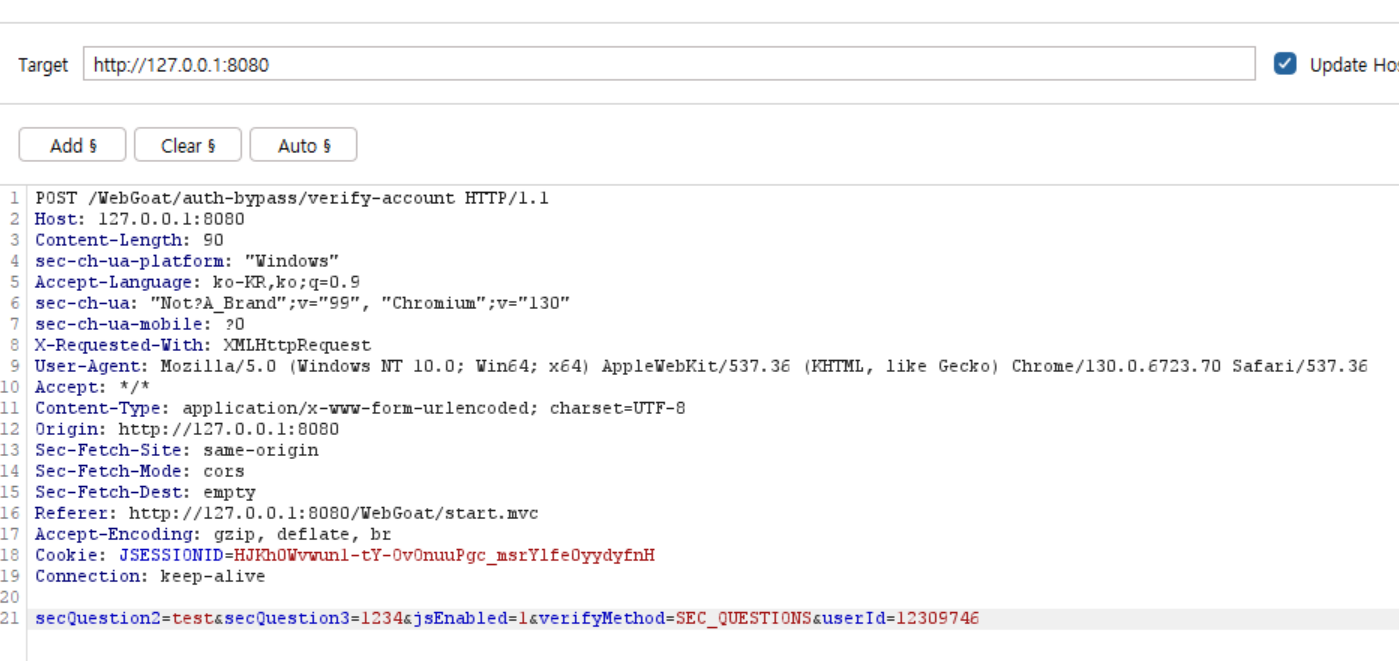

request에서 우클릭 후 send to intruder를 클릭한다.

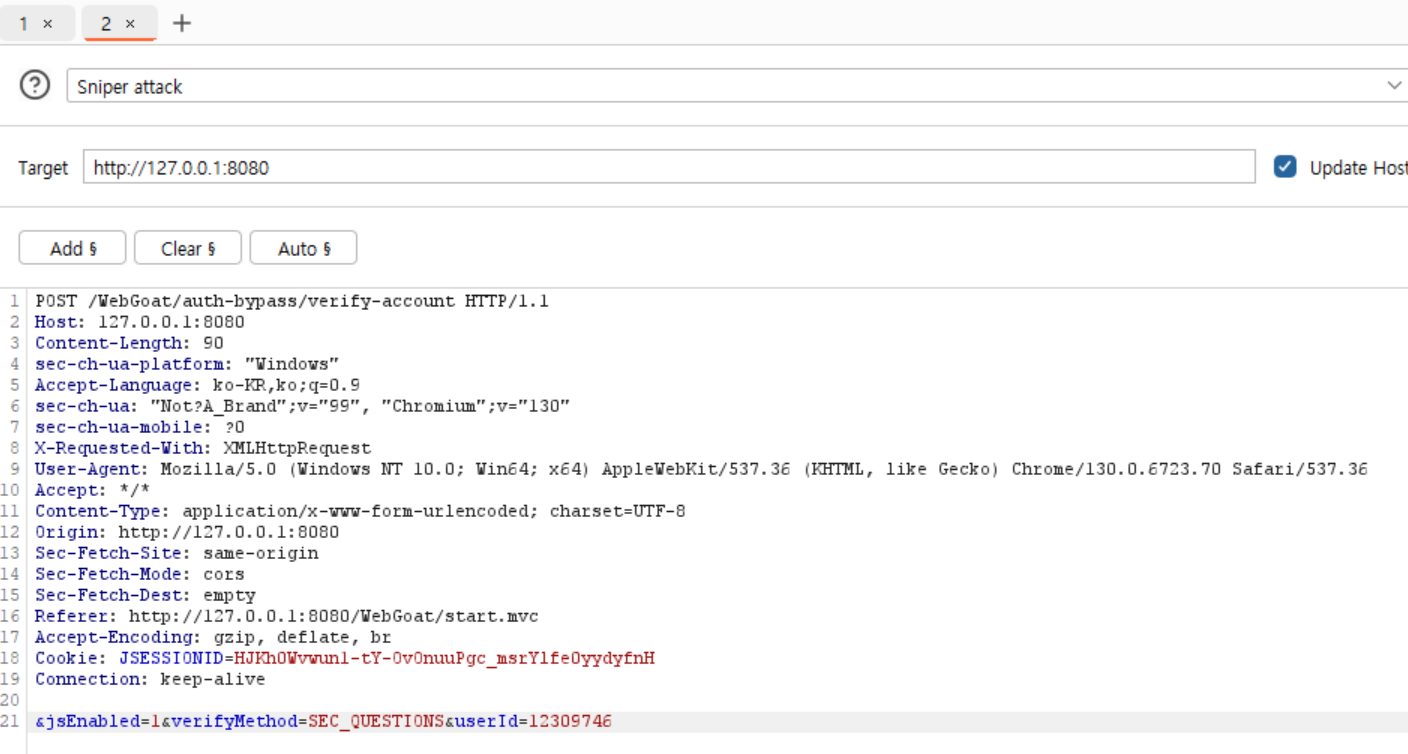

clear 후 secQuestion0, secQuestion1 파라미터 삭제한다.

다시 HTTP history의 response로 가서 확인한다.

-> 실습 결과를 통해 PayPal과 동일한 취약점이 아님을 알 수 있다.

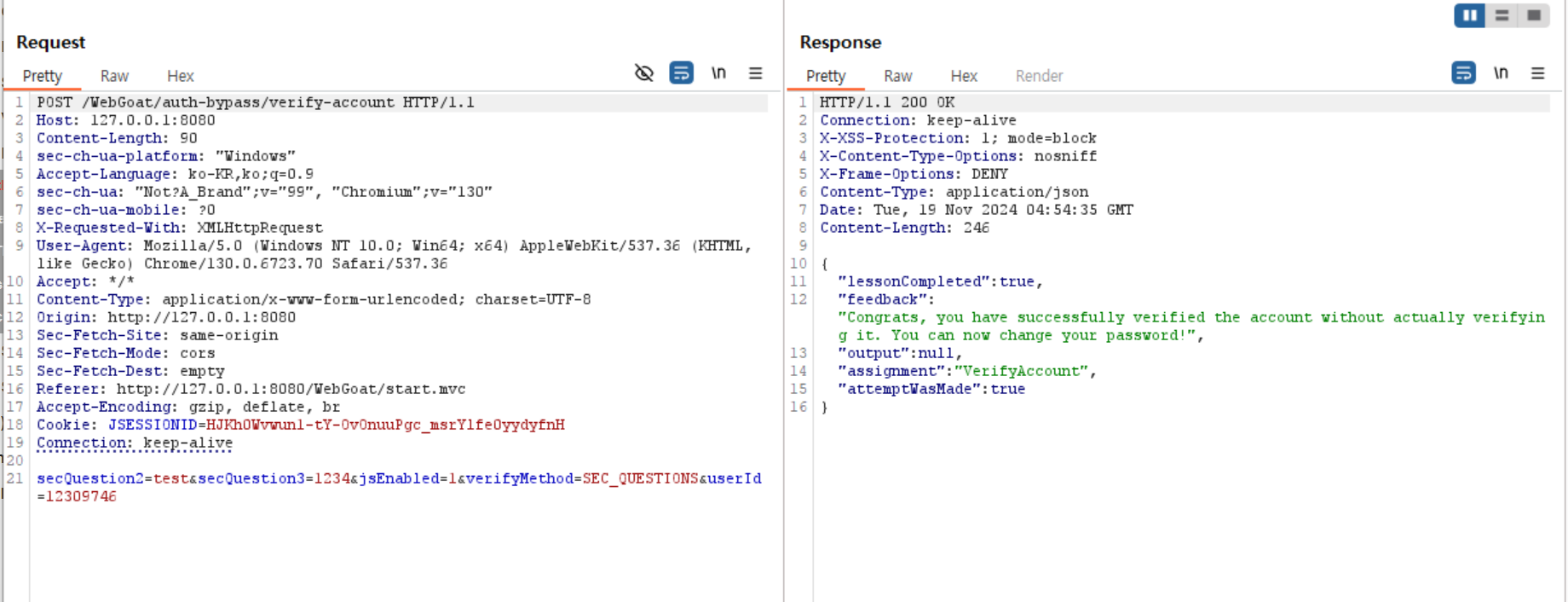

다시 intruder로 보내고 secQuestion0과 secQuestion1 파라미터의 숫자를 각각 secQuestion2, secQuestion3으로 수정하여 HTTP 요청을 전송한다.

이제 코드를 보고 원인 분석을 하기 위해 아래 링크에서 코드를 다운로드 해준다.

WebGoat/src/main/java/org/owasp/webgoat/lessons/authbypass/VerifyAccount.java at v2023.3 · WebGoat/WebGoat

WebGoat is a deliberately insecure application. Contribute to WebGoat/WebGoat development by creating an account on GitHub.

github.com

/*

* This file is part of WebGoat, an Open Web Application Security Project utility. For details, please see http://www.owasp.org/

*

* Copyright (c) 2002 - 2019 Bruce Mayhew

*

* This program is free software; you can redistribute it and/or modify it under the terms of the

* GNU General Public License as published by the Free Software Foundation; either version 2 of the

* License, or (at your option) any later version.

*

* This program is distributed in the hope that it will be useful, but WITHOUT ANY WARRANTY; without

* even the implied warranty of MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. See the GNU

* General Public License for more details.

*

* You should have received a copy of the GNU General Public License along with this program; if

* not, write to the Free Software Foundation, Inc., 59 Temple Place - Suite 330, Boston, MA

* 02111-1307, USA.

*

* Getting Source ==============

*

* Source for this application is maintained at https://github.com/WebGoat/WebGoat, a repository for free software projects.

*/

package org.owasp.webgoat.lessons.authbypass;

import java.io.IOException;

import java.util.Collections;

import java.util.HashMap;

import java.util.List;

import java.util.Map;

import javax.servlet.ServletException;

import javax.servlet.http.HttpServletRequest;

import org.owasp.webgoat.container.assignments.AssignmentEndpoint;

import org.owasp.webgoat.container.assignments.AssignmentHints;

import org.owasp.webgoat.container.assignments.AttackResult;

import org.owasp.webgoat.container.session.UserSessionData;

import org.owasp.webgoat.container.session.WebSession;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestParam;

import org.springframework.web.bind.annotation.ResponseBody;

import org.springframework.web.bind.annotation.RestController;

/** Created by jason on 1/5/17. */

@RestController

@AssignmentHints({

"auth-bypass.hints.verify.1",

"auth-bypass.hints.verify.2",

"auth-bypass.hints.verify.3",

"auth-bypass.hints.verify.4"

})

public class VerifyAccount extends AssignmentEndpoint {

@Autowired private WebSession webSession;

@Autowired UserSessionData userSessionData;

@PostMapping(

path = "/auth-bypass/verify-account",

produces = {"application/json"})

@ResponseBody

public AttackResult completed(

@RequestParam String userId, @RequestParam String verifyMethod, HttpServletRequest req)

throws ServletException, IOException {

AccountVerificationHelper verificationHelper = new AccountVerificationHelper();

Map<String, String> submittedAnswers = parseSecQuestions(req);

if (verificationHelper.didUserLikelylCheat((HashMap) submittedAnswers)) {

return failed(this)

.feedback("verify-account.cheated")

.output("Yes, you guessed correctly, but see the feedback message")

.build();

}

// else

if (verificationHelper.verifyAccount(Integer.valueOf(userId), (HashMap) submittedAnswers)) {

userSessionData.setValue("account-verified-id", userId);

return success(this).feedback("verify-account.success").build();

} else {

return failed(this).feedback("verify-account.failed").build();

}

}

private HashMap<String, String> parseSecQuestions(HttpServletRequest req) {

Map<String, String> userAnswers = new HashMap<>();

List<String> paramNames = Collections.list(req.getParameterNames());

for (String paramName : paramNames) {

// String paramName = req.getParameterNames().nextElement();

if (paramName.contains("secQuestion")) {

userAnswers.put(paramName, req.getParameter(paramName));

}

}

return (HashMap) userAnswers;

}

}여기서 코드를 수정해줘야하는데 파라미터를 파싱할 때 파라미터명이 정확히 일치해야 파싱 되도록 parseSecQuestions 메서드를 수정해야 한다.

private HashMap<String, String> parseSecQuestions(HttpServletRequest req) {

Map<String, String> userAnswers = new HashMap<>();

List<String> paramNames = Collections.list(req.getParameterNames());

for (String paramName : paramNames) {

// String paramName = req.getParameterNames().nextElement();

if (paramName.contains("secQuestion")) {

userAnswers.put(paramName, req.getParameter(paramName));

}

}

return (HashMap) userAnswers;

}

}이 함수를 아래와 같이 수정한다.

private HashMap<String, String> parseSecQuestions(HttpServletRequest req) {

Map<String, String> userAnswers = new HashMap<>();

List<String> paramNames = Collections.list(req.getParameterNames());

for (String paramName : paramNames) {

// String paramName = req.getParameterNames().nextElement();

if (paramName.equals("secQuestion0") || paramName.equals("secQuestion1")) {

userAnswers.put(paramName, req.getParameter(paramName));

}

}

return (HashMap) userAnswers;

}

}코드 수정 후 WebGoat 재빌드하고 위와 같은 방법으로 다시 공격하면 아래와 같이 결과를 확인할 수 있다.

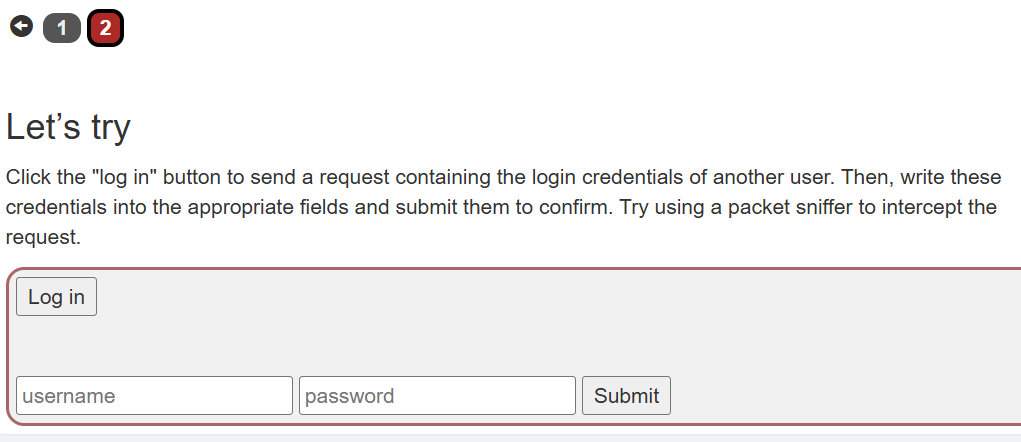

Insecure Login 실습 내용 정리

로그인 데이터를 암호화하지 않아 네트워크 상에 중요한 정보가 노출될 수 있는 취약점이다.

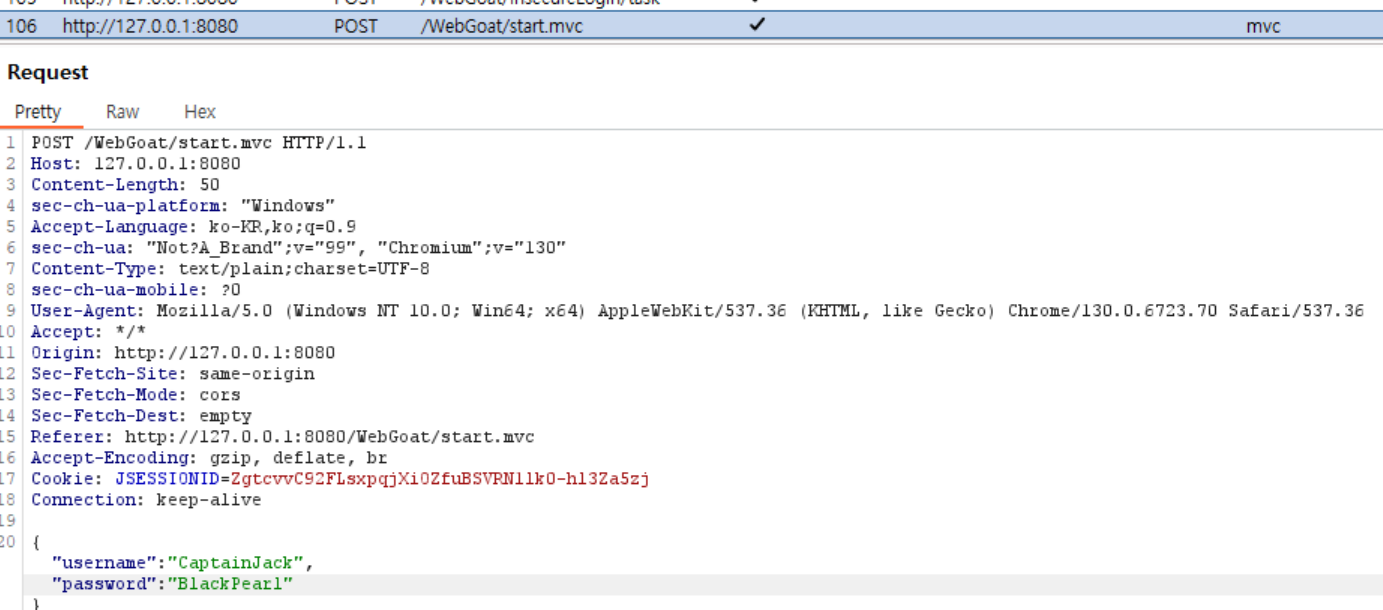

Log in 버튼을 클릭해 발생한 HTTP 요청 내용에 존재하는 사용자의 중요 정보를 스니핑한다.

먼저 입력란을 공란으로 두고 Log in 버튼을 클릭한다.

버프스위트에서 /Webgoat/start.mvc로 보낸 HTTP 요청 내용을 확인할 수 있다.

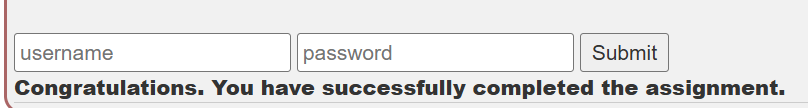

username은 CaptainJack, password는 BlackPearl이라는 다른 사용자의 정보를 확인할 수 있다.

이렇게 찾아낸 정보를 username과 password 입력칸에 각각 입력 후 제출하면 문제를 해결할 수 있다.

'2024 SWLUG > WebHacking' 카테고리의 다른 글

| 4주차_웹해킹 수업 정리 (0) | 2024.11.13 |

|---|---|

| 3주차_웹해킹 수업 정리 (0) | 2024.10.30 |

| 2주차_웹해킹 수업 실습 (0) | 2024.10.01 |

| [webhacking.kr] old-52 (0) | 2024.09.20 |

| 1주차_웹해킹 수업 정리 (0) | 2024.09.16 |