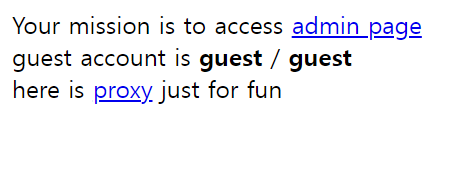

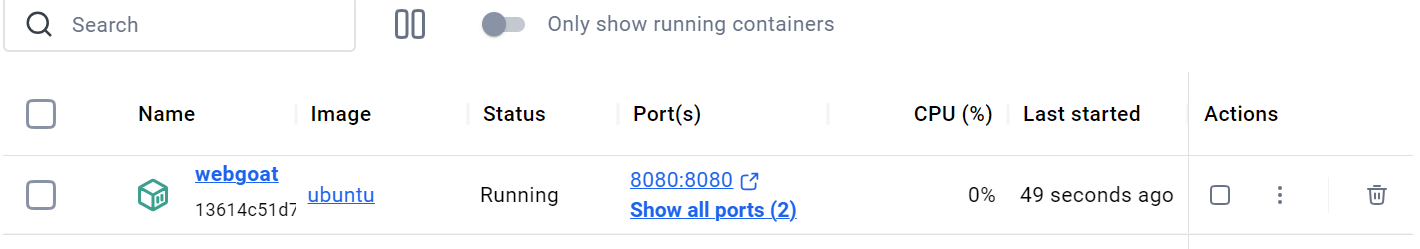

Stored XSS(저장 XSS, 영구적 XSS)공격자가 공격 스크립트를 웹사이트에 저장해두거나 게시판 등의 게시글 등에 저장해둔 후 사용자가 해당 페이지에 접속하거나 게시글을 클릭하였을 경우 실행되도록 하는 공격이다. 공격자가 페이로드를 전송한 뒤 다수의 피해자가 해당 페이지에 접속하면 XSS 공격에 노출일대다 공격 가능반사 XSS와 영구 XSS 모두 위험하고 두 공격이 동시에 일어날 수 있음 특정 페이지에 삽입된 페이로드를 통한 XSS도 가능1. 공격자가 게시물에 악성 스크립트를 삽입2. 피해자가 게시물을 클릭하면 공격자의 자바스크립트가 포함된 응답이 전송3. 브라우저에서 공격 스크립트가 실행되면 공격자는 피해자의 쿠키, 세션 등의 정보를 얻을 수 있음 Stored XSS 공격 실습DVWA 에 접..