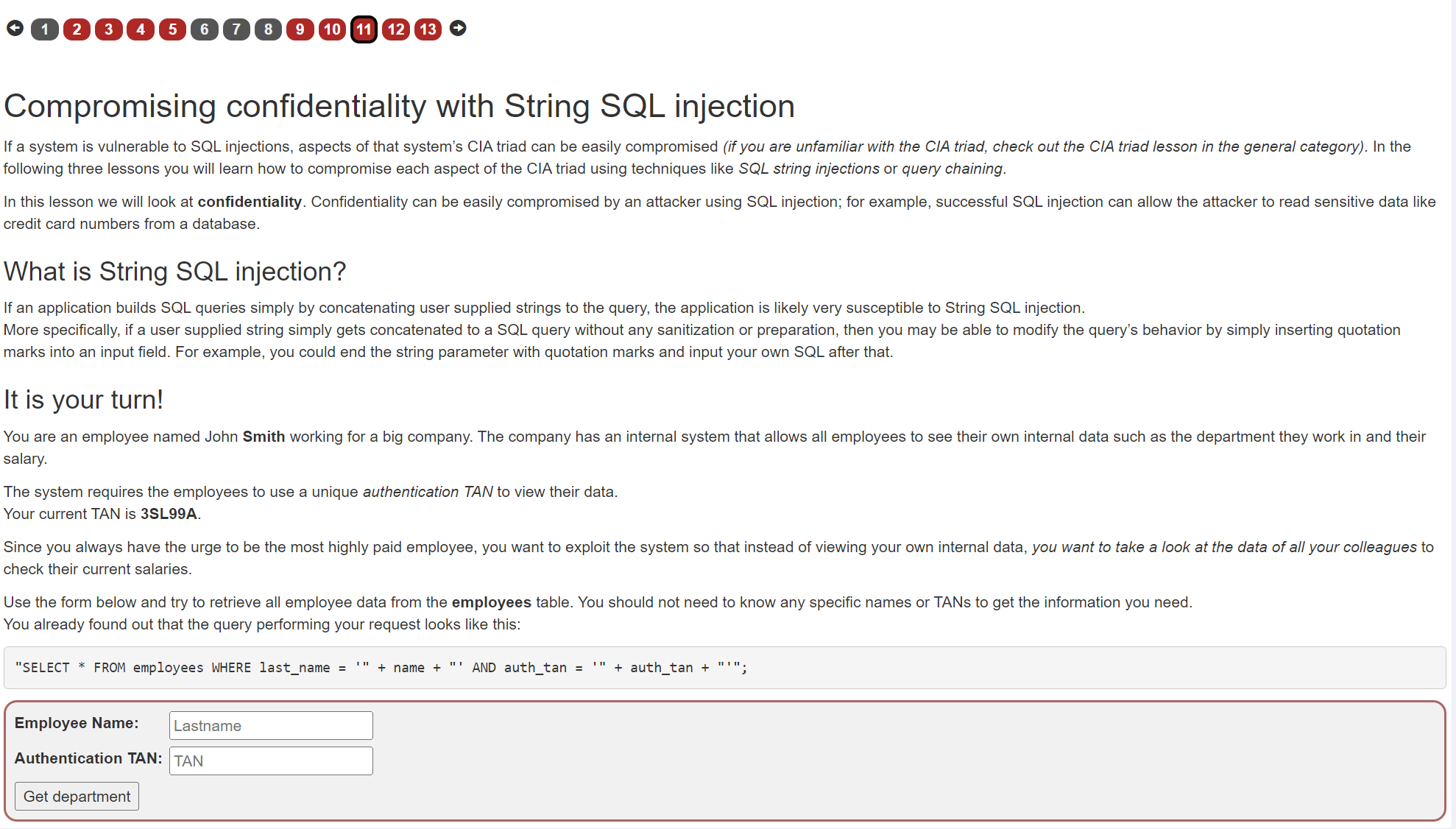

▶논문 선정 이유취약점에 관련된 논문을 선택하고 싶었는데 이 논문을 통해 오버리프라는 개념과 함께 다양한 측면에서 배울 수 있을 것 같아 선택하였다. ▶논문 내용Overleaf Output Extract Attack1. Overleaf 개요Overleaf는 온라인 협업 플랫폼으로 LaTeX 컴파일을 지원하여 전 세계 많은 연구자들에게 인기 있는 논문 작성 협업 툴※ LaTeX(레이텍): 과학 논문을 작성할 때 사용되는 필수적인 조판 시스템. 사용자가 문서를 일반 텍스트로 작성하고, LaTeX의 매크로(또는 명령어)를 사용해 서식을 지정한 후, 사용 가능한 컴파일러 중 하나를 사용해 최종 PDF 문서를 생성하는 방식으로 작동한다. Overleaf에서 제공하는 LaTeX 파일 처리에 해당하는 기본 기능..