▶제1조 안전성 확보조치 기준 소개

법적 근거: 개인정보 보호법 제29조 안전조치 의무, 제30조 제1항

목적: 개인정보 분실,도난,유출,위조,변조,훼손되지 않게 기술적,관리적,물리적 안전조치의 최소 기준을 정함

적용 대상: (자체 또는 타인을 통해) 개인정보를 처리하는 모든 공공기관, 법인, 단체, 사업자, 개인 등

※처리: 업무를 목적으로 개인정보파일을 운용

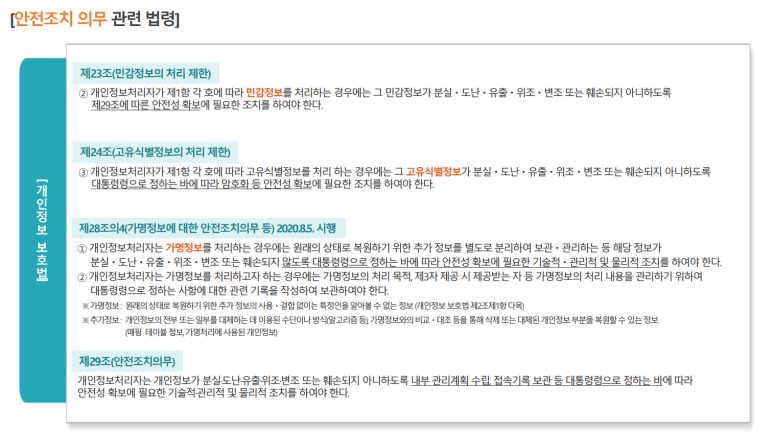

아래 사진들은 안전조치 의무 관련 법령이다.

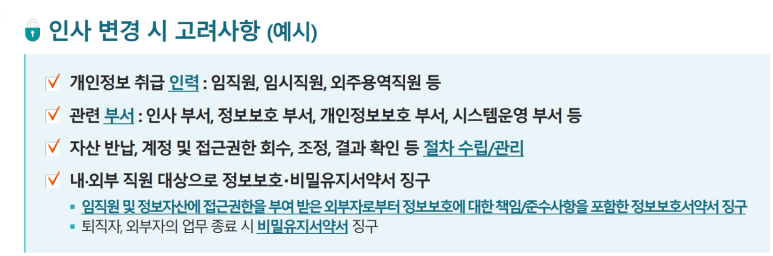

다음은 개인정보 주요 업무 절차의 예시이다.

▶제4조 내부관리계획

1. 정의

- 개인정보가 분실,도난,유출,위조,변조,훼손되지 않도록 안전하게 처리하기 위해 수립 및 시행하는 관리적 안전조치

- 전체에 통용되는 내부규정

- 개인정보 처리 및 보호 업무 기준

- 데이터 3법 개정에 따라 가명정보 처리를 위한 안전조치 의무 신설

① 추가 정보 별도 분리 및 보관

② 접근 권한 분리

③ 가명정보의 기술적, 관리적, 물리적 안전조치

④ 가명정보의 처리 목적, 보유기간, 이용 및 파기 등 내용 기록 및 보관

⑤ 가명정보의 처리 목적이 달성되거나 보유 기간 경과 시 지체없이 파기

2. 내부관리계획 구성

3. 개인정보보호 교육 계획

개인정보책임자 및 개인정보취급자를 대상으로 차등화하여 정기적 교육 실시

- 고려사항: 사업규모, 개인정보 보유수, 업무성격 등

- 교육 목적 및 대상, 교육 내용, 교육 일정 및 방법을 명시

4. 변경 사항 관리

- 내부관리계획의 주요 변경사항 발생 시: 즉시 반영 -> 수정 -> 시행 -> 이력 관리

- 내부관리계획의 수정, 변경사항: 개인정보취급자들에게 전파 -> 준수

5. 내부관리계획의 이행 실태 점검 및 관리

- 역할: 개인정보보호 책임자

- 기간: 연 1회 이상

- 결과 보고: 중대한 영향을 초래하거나 해를 끼칠 수 있는 사안 등 기관장(대표), 임원 보고 및 대책 마련

▶제5조 접근 권한의 관리

※접근 권한

개인정보처리시스템에 접속, 업무처리 및 개인정보 생성 변경,열람,삭제 권한

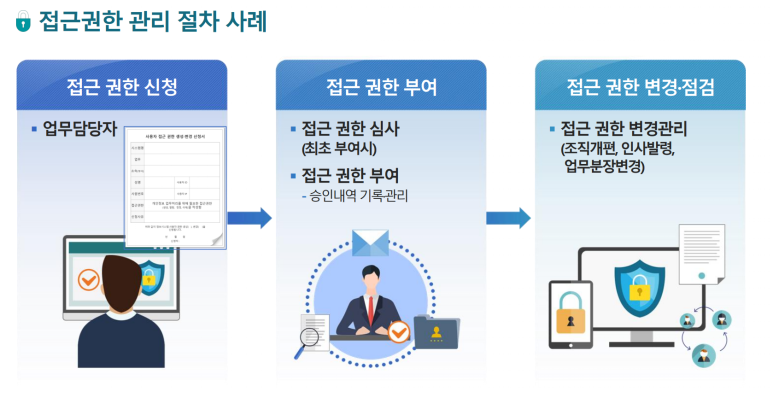

- 업무 수행에 필요한 최소한의 범위로 업무 담당자에 따라 차등 부여

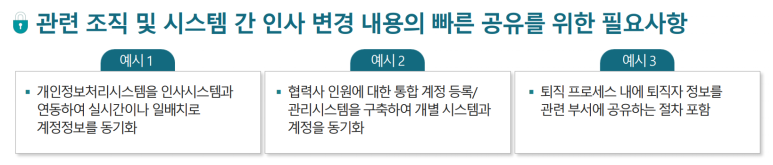

- 인사이동 발생으로 개인정보취급자가 변경되었을 경우 지체 없이 접근 권한 변경 또는 말소

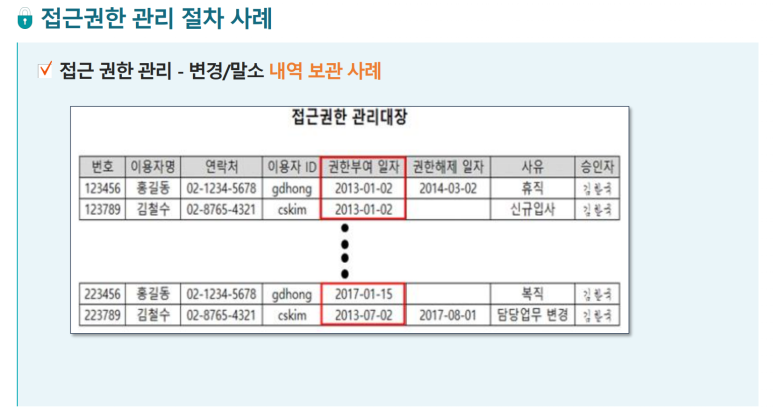

- 권한 부여, 변경, 말소에 대한 내역을 기록하고 최소 3년 보관

- 개인정보처리시스템의 접근 계정 발급 시 정당한 사유가 없는 한 개인정보취급자별로 발급 및 다른 취급자와 공유되지 않도록 함

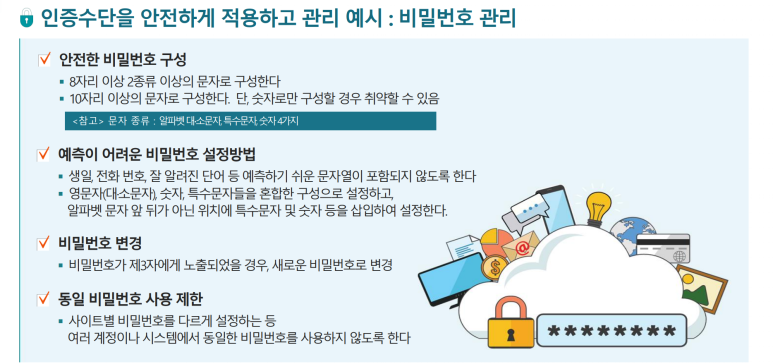

- 개인정보취급자 또는 정보주체의 인증수단을 안전하게 적용하고 관리

-> 예시: 비밀번호 관리

① 직원 또는 고객, 회원의 개인정보처리시스템, 인터넷 홈페이지 등 접속 시 안전한 비밀번호 설정 및 이행② 정당한 접속 권한을 가지지 않는 사람이 쉽게 추측하거나 접속하기 어렵게 문자, 숫자 등 조합

③ DB 관리자의 비밀번호는 더 복잡하게 구성하고 변경 주기도 짧게 하는 등의 강화된 안전조치 적용

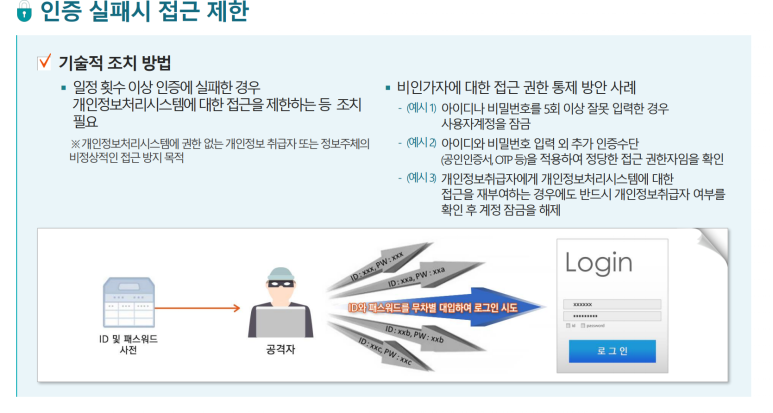

- 일정 횟수 이상 인증에 실패한 경우 접근 제한 등 필요한 기술적 조치

다음은 접근권한 관리 절차 사례이다.

위반사례 및 대응 방안

- A 병원은 30만 건 이상의 환자 개인정보를 보관, 개인정보처리시스템을 도입하여 운용하고 있으나 내부관리계획을 수립하지 않았다.(의무 업무 내부관리계획을 수립했으나 이를 개인정보보호 내부관리계획으로 볼 수 없음) -> 3천만원 이하의 과태료

2. 민간 건설업체 A사는 개인정보처리시스템의 비밀번호 횟수 제한 정책을 적용하지 않았다. (로그인 시도 횟수제한 미수립) -> 3천만원 이하의 과태료

3. 권한 없는 접근

- 우연히 알게 된 타인의 ID와 패스워드로 승낙없이 접속

- 과거 직무 상 알게된 패스워드로 퇴직 후 접속

- 동사무소 상근역, 직원 패스워드로 주민전산망 접속

4. 양도받은 패스워드를 이용한 접속 : A 소령은 업무상 피고인인 최대위와 아이디, 패스워드 공유 ->

피고인은 A소령 아이디와 패스워드로 육군 웹메일에 접속하여 사령관에게 협박메일 발송

5. 접근권한 안전조치 의무 위반: 접속기록 점검으로 적발

- 접근 대역 외에서 대행 로그인으로 계정 사용

- 해외에서 계정을 공유하여 사용

- 휴직자/퇴직자의 계정을 공유하여 사용

6. 접근권한 안전조치 의무 위반: 관리자페이지 접근제어 미흡 사례

A 공공기관의 홈페이지 관리자는 외부 출장 시 관리자페이지 접근이 가능하도록 외부망 접근 설정함

-> 외근 중 사고로 인해 접근제어가 방치되고 취약한 비밀번호가 설정되어 홈페이지 개인정보 대량 노출

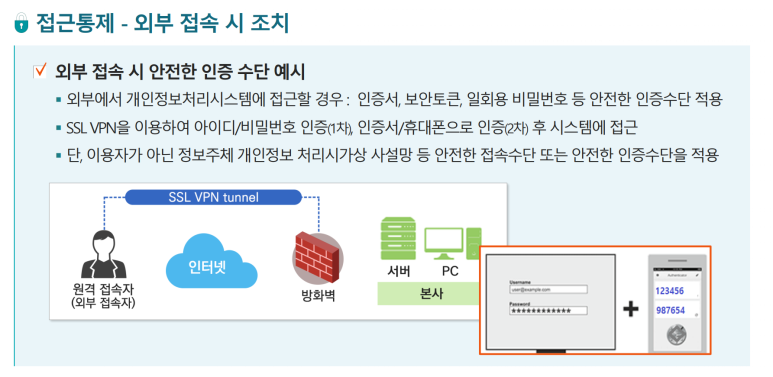

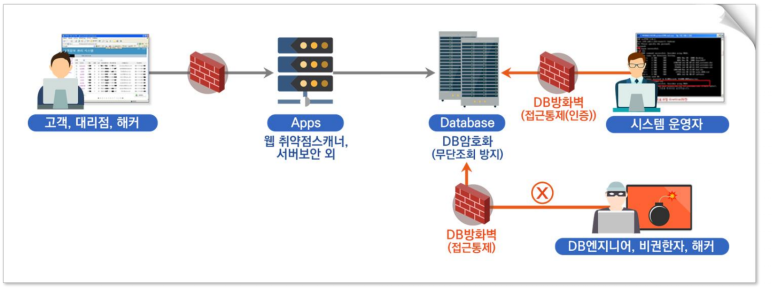

▶제6조 접근통제

- 목적: 정보통신망을 통한 불법적인 접근 및 침해사고 방지

- 접근통제 법 근거 및 보호조치: 개인정보가 포함된 문서의 유출 방지를 위해 추가적인 보안 관리 시행

- 접근통제 범위

① 네트워크 접근

- 인가된 사용자만 네트워크에 접근할 수 있도록 네트워크에 대한 비인가 접근 통제

- DMZ: 외부 접근이 불가피한 웹서버, 메일서버 등의 공개용 서버

- 다른 네트워크 영역과 분리 및 구분

※인터넷 구간: 개인정보처리시스템 - 인터넷 직접 연결 구간

DMZ 구간( Demilitarized Zone) : 인터넷 - 내부망 사이 중간 지점, 인터넷 구간 사이 중간 지점, 인터넷 구간에서 직접 접근 가능 영역

내부망: 접근통제시스템 등으로 차단되어 외부에서 직접 접근 불가 영역

② 데이터베이스 접근

③ 인터넷 접속

④ 응용 프로그램 접근

⑤ 모바일 기기 접근

※ DLP: Data Loss Prevention: 데이터 손실을 방지해주는 기술

네트워크 DLP: 인터넷(웹메일, 웹하드, 메신저, SNS, FTP) 통한 개인정보 전송 통제 및 HTTPS를 통한 개인정보 유출 통제

Endpoint DLP: USB, DVD 미디어를 통한 파일 복사, 프린터를 통한 개인정보 출력

디바이스 반출입 통제: 출입통제 장치, X-ray 스캐너

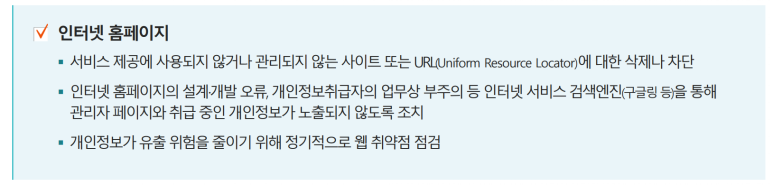

유출 및 노출 방지 조치

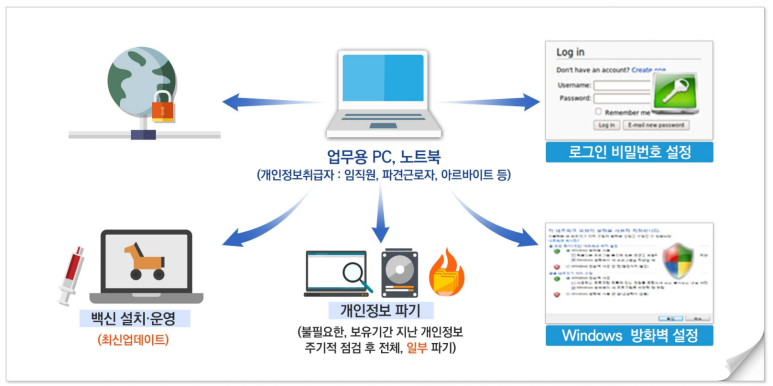

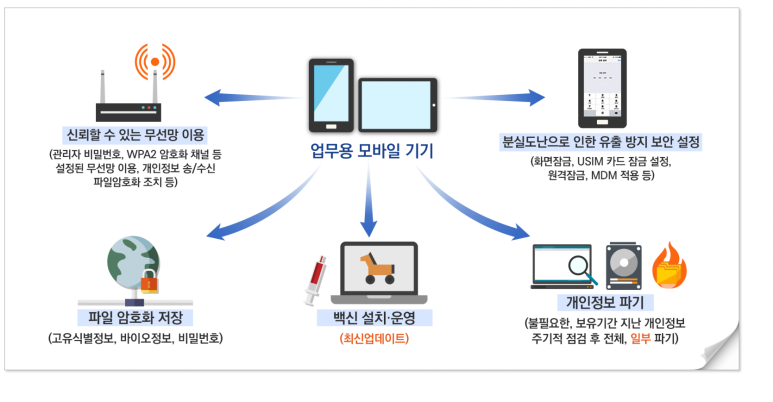

인터넷 홈페이지, P2P, 공유설정, 공개된 무선망 이용 등을 통해 권한이 없는 자에게 개인정보가 공개 또는 유출되지 않도록 개인정보처리시스템, 업무용 컴퓨터, 모바일 기기 등에 접근 통제

다음은 유출 및 노출 방지 조치 예시이다.

업무용 PC 유출, 노출 방지 조치 예시

모바일기기 유출, 노출 방지 조치 예시

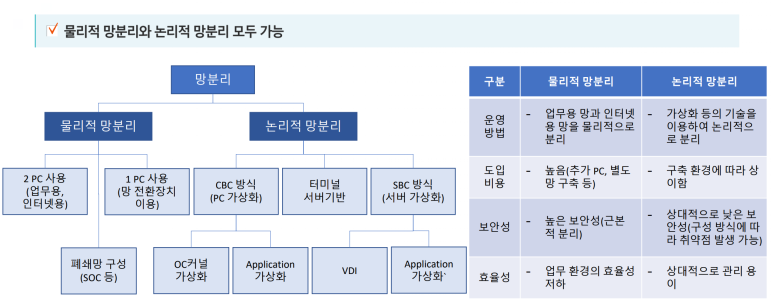

자동 시스템 접속 차단(세션 타임아웃) 및 망분리

망분리: 개인정보취급자의 업무용 컴퓨터 등이 정보통신망을 통하여 악성코드에 감염되는 등 불법적인 접근을 차단하고 침해사고를 방지한다. 물리적 망분리, 논리적 망분리 모두 가능하다.

▶제7조 개인정보의 암호화

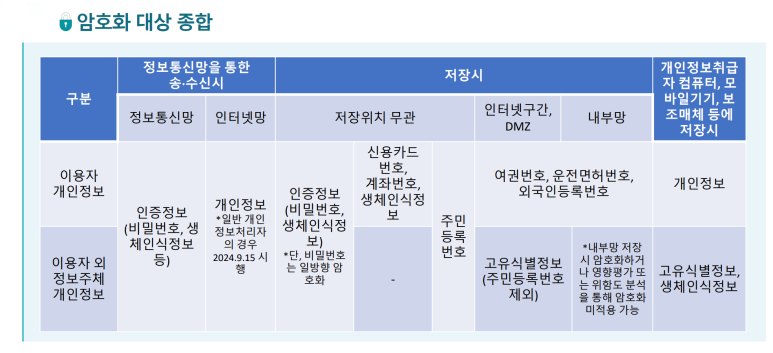

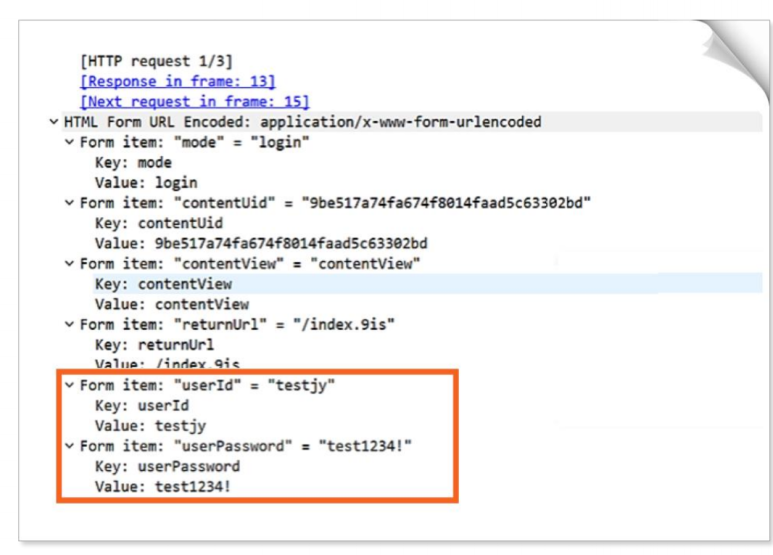

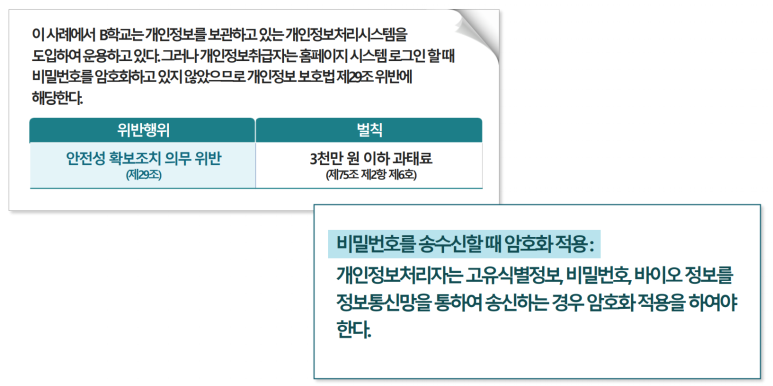

인증정보 암호화

비밀번호, 생체인식 정보 등 인증정보를 저장 또는 정보통신망을 통하여 송수신하는 경우

-> 안전한 알고리즘으로 암호화

-> 비밀번호는 복호화되지 않도록 일방향 암호화(SHA-256) 적용

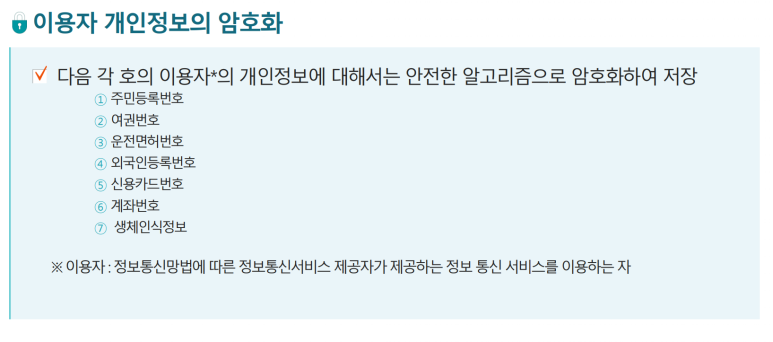

다음은 암호화하여 저장해야하는 개인정보 목록이다.

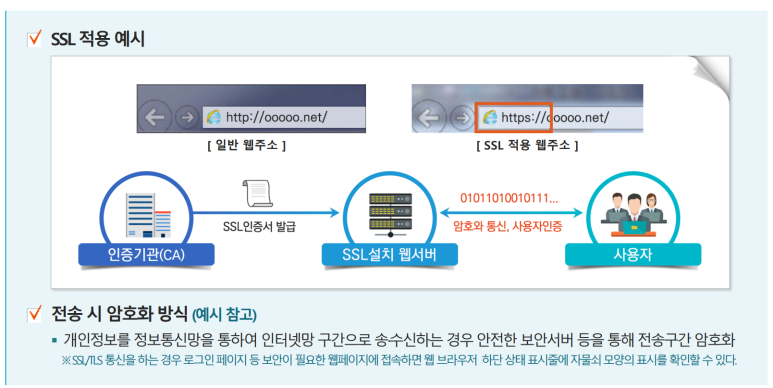

정보통신망을 통한 인터넷망 구간 송,수신 시

SSL(Secure Sockets Layer): 웹사이트와 브라우저 사이에 전송되는 데이터를 암호화하여 인터넷 연결을 보호하기 위한 표준 기술

기기 및 저장 매체 저장 시

- 암호화 대상

- 이용자의 개인정보

- 이용자가 아닌 정보주체의 고유식별정보, 생체인식 정보

2. 조치 사항

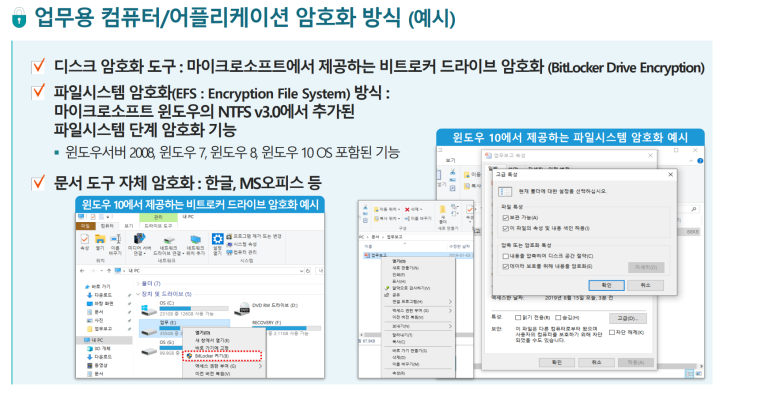

- 개인정보취급자의 컴퓨터, 모바일 기기 및 보조저장매체 등에 저장시

- 안전한 암호 알고리즘을 사용하여 암호화한 후 저장

다음은 업무용 컴퓨터/어플리케이션 암호화 방식 예시이다.

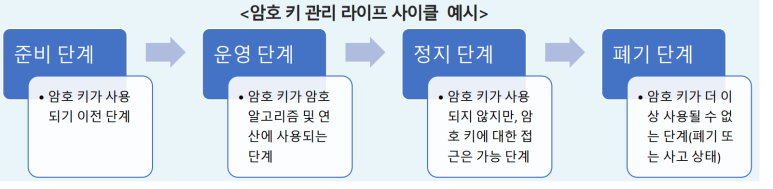

암호키 관리

1. 적용 대상

- 10만명 이상의 정보주체에 관하여 개인정보를 처리하는 대기업 및 중견기업, 공공기관

- 100만명 이상의 정보주체에 관하여 개인정보를 처리하는 중소기업 및 단체에 해당하는 개인정보

2. 조치 사항

암호화된 개인정보를 안전하게 보관하기 위하여 안전한 암호 키 생성, 이용, 보관, 배포 및 파기 등에 관한 절차를 수립 및 시행

* 암호 키는 암호화된 데이터를 복호화할 수 있는 정보이므로 암호 키의 안전한 사용관 관리는 매우 중요하며, 라이프사이클 단계별 암호 키 관리 절차를 수립 및 시행이 필요하다.

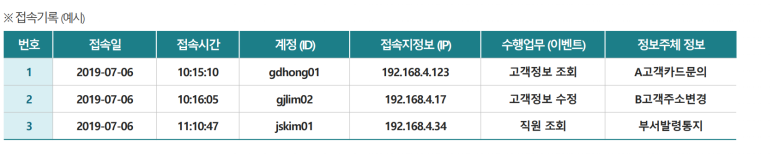

▶접속기록의 보관 및 점검

- 목적: 개인정보 오남용 등 침해사고 분석

- 접속기록 정의: 개인정보처리시스템에 접속하여 수행한 업무내역에 대해 개인정보취급자 등의 계정, 접속일시, 접속지 정보, 처리한 정보주체 정보, 수행업무 등을 전자적으로 기록한 것

- 접속: 개인정보처리시스템과 연결되어 데이터 송신 또는 수신 가능 상태

- 접속기록 필수항목

- 식별자

- 접속일시

- 접속지 정보

- 처리한 정보주체 정보

- 수행업무

접속기록 예시

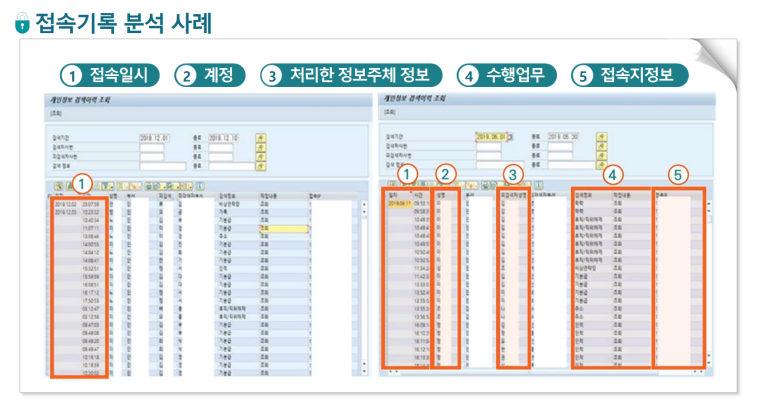

접속기록 분석 사례

- 개인정보취급자가 조회한 고객의 개인 식별정보를 포함한 업무 내역 분석

- 실제 사용자의 IP/ID 추출[누가했나]

- 조회대상 개인정보주체 정보 식별[누구 것을 보았나]

- 사용자가 처리한 업무 내역(text/html) 저장[왜 했나]

접속기록 분석 사례

접속기록의 보관 및 점검

- 접속기록 보관,관리기간

-> 일반 개인정보: 최소 1년 이상

-> 5만명 이상의 개인정보, 고유식별정보 또는 민감정보: 최소 2년 이상

-> 기간통신사업자(전기통신사업법 제6조제1항에 따라 등록을 하거나 신고한 개인정보처리자)

: 최소 2년 이상

2. 보관기간의 기준: 개인정보의 중요도, 민감도 등 고려

3. 보관 방법: 안전하게 보관하기 위한 조치

ex) 물리적 저장 장치(CD, ROM)에 정기적 백업 및 보관, 수정 가능한 매체에 백업 시 위조 및 변조 여부를 확인할 수 있는 정보(HMAC 또는 전자서명)를 별도 장비에 보관, 관리

※ROM(Read-Only Memory): 고정기억장치. 읽기만 가능한 데이터를 영구적으로 저장하고 덮어쓰거나 지울 수 없는 비휘발성 메모리 형태이다.

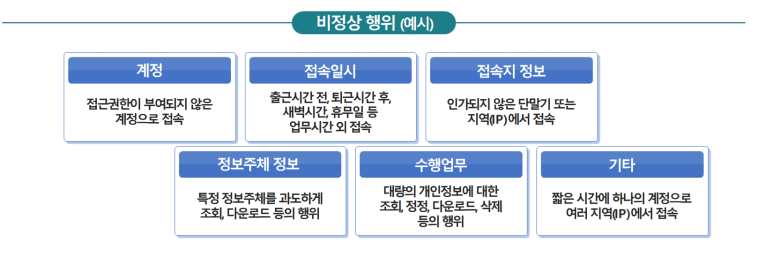

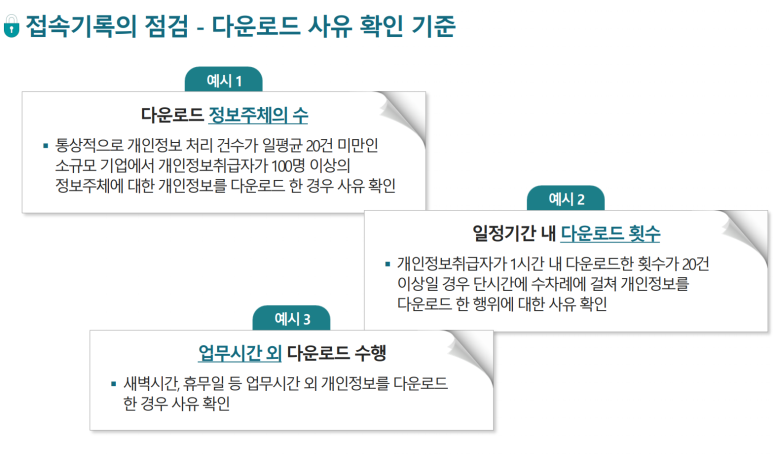

4. 접속기록의 점검 주기: 월 1회 이상 정기적 점검, 비정상 행위 점검 및 대응조치

* 비인가된 개인정보 처리: 개인정보 대량 조회, 다운로드, 정정, 삭제

비정상 행위 예시

5. 접속기록의 점검 주체: 시스템 운영부서 또는 특정 부서

-> 접속기록은 개인정보처리시스템 운영 부서가 자체 점검하거나 특정부서가 여러 개의 개인정보처리시스템을 통합 점검

-> 다운로드 사유 확인 및 필요 시 회수, 파기 등 조치

다음은 다운로드 사유 확인 기준이다.

6. 개인정보처리시스템의 접속기록(log) 점검 증빙 자료

- 개인정보처리리스템 접속기록이 표시된 화면 캡처

- 접속기록 점검 증빙 자료로 적합하지 않은 사례

① 정보주체가 시스템에 접속한 로그

② 개인정보처리시스템이 아닌 서버에 대한 단순 접속로그(Root, Admin 계정의 telnet, ssh 접속 등)

※ 텔넷(telnet): 인터넷이나 로컬 영역 네트워크 연결에 쓰이는 네트워크 프로토콜

ssh(secure shell): 원격 호스트에 접속하기 위해 사용되는 보안 프로토콜

③ 접속기록화면 캡처가 아닌 엑셀 또는 파일 형식의 접속 기록

위반사례 및 대응 방안

- 암호화 위반: 소프트웨어 개발 시 비밀번호를 소스 코드에 평문으로 하드코딩해서 개인정보취급자의 비밀번호 유출

-> 비밀번호 일방향 암호화(Hash) 적용

2. 비밀번호 전송구간 암호화 위반 : B 사립대학교는 홈페이지 시스템으로 로그인할 때 비밀번호 암호화 처리 미적용 -> 3천만원 이하의 과태료

3. 기타 및 암호화 위반 사례

① B 대학병원은 직원들의 개인정보가 ERP(Enterprise Resource Planning) 시스템에 저장, 관리 되고 있으나 암호화 미적용 -> 3천만원 이하의 과태료

② C 항공사 홈페이지에서 여권번호를 기입하도록 되어 있으나 평문으로 저장 -> 3천만원 이하의 과태료

③ A 기관은 주택건설, 토지개발, 임대 및 보상, 체육시설, 장례시설 등 공공업무 수행, 일부 개인정보처리시스템의 접속기록 필수 항목 누락 -> 3천만원 이하의 과태료

4. 개인정보가 과다 조회/활용되는지 통제와 감사

- 어플리케이션을 통한 해킹, 개인정보 노출, 과다 조회 통제

- Query tool을 통한 개발자/DB 관리자, 시스템 관리자 접근

▶제9조 악성프로그램 등 방지

보안 프로그램 설치 및 운영

- 최신 상태 유지

- 발견된 악성프로그램 등에 대해 삭제 등의 대응 조치

- 악성 프로그램 관련 경보가 발령된 경우 또는 응용프로그램이나 운영체제 소프트웨어 제작업체에서 보안 업데이트 공지가 있는 겅우 정당한 사유가 없는 한 즉시 업데이트 실시

* 정당한 사유: 보안 업데이트의 무결성 테스트 등 보안 업데이트 적용 시 개인정보처리시스템에 미치는 영향을 사전 점검하는데 필요한 시간 등 현실적인 시간을 의미한다.

▶제10조 물리적 안전조치

- 전산실, 자료보관실

- 출입통제 절차 수립 및 운영

- 서류, 보조저장매체는 시건 장치가 있는 곳에 보관

- 보조저장매체 반,출입 통제 보안대책 마련 및 운영

▶제11조 재해재난 대비 안전조치

- 적용 대상

- 10만명 이상의 개인정보를 처리하는 대기업, 중견기업, 공공기관

- 100만명 이상의 정보주체에 관하여 개인정보를 처리하는 중소기업 및 단체

- 정보통신서비스 제공자의 경우 2024.09.15부터 적용

2. 개인정보처리시스템 보호를 위해 위기대응 매뉴얼 등 대응절차 마련 및 정기 점검

3. 개인정보처리리스템 백업 및 복구 계획 마련

ex) 화재, 홍수, 단전 등 재해 및 재난 대비 절차, 복구계획 마련

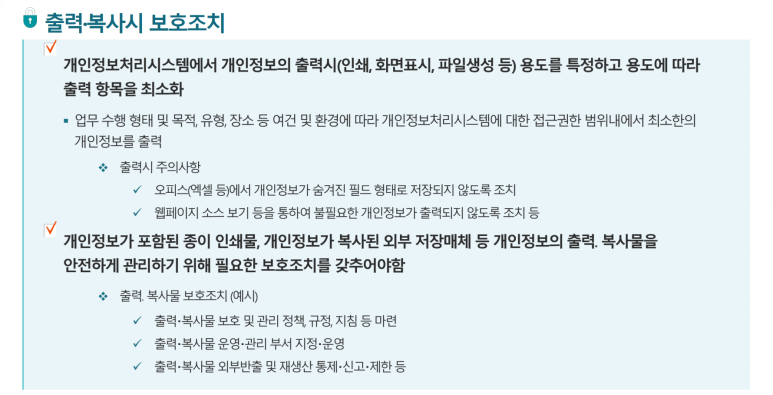

▶제12조 출력,복사시 안전조치

▶제13조 개인정보의 파기

- 전체 파기

- 완전파괴(소각, 파쇄 등)

- 전용 소자장비를 이용하여 삭제

- 데이터가 복원되지 않도록 초기화 또는 덮어쓰기 수행

- 개인정보의 파기 대상: 전체

2. 일부 파기

- 전자적 파일 형태: 개인정보를 삭제한 후 복구 및 재생되지 않도록 관리, 감독

- 기록물, 인쇄물, 서면, 그 밖의 기록매체인 경우: 해당 부분을 마스킹, 구멍 뚫기 등으로 삭제

3. 블록 체인 등

- 블록 체인 등 기술적 특성으로 영구삭제가 현저히 곤란한 경우 익명정보 처리를 파기 방법으로 허용

- 블록체인에서 안전조치 예시

① 블록체인에는 개인정보가 기록되지 않도록 하고 개인정보를 기록하여야 하는 경우 오프체인 방식 등으로 구현

② 솔트 등을 추가하여 타인이 복호화하거나 알아볼 수 없도록 처리

※ 블록체인: 시스템을 변경, 해킹 또는 속이는 것을 어렵거나 불가능하게 만드는 탈중앙화 방식으로 정보를 기록하는 시스템

오프체인: 메인 블록체인이 아닌 외부에 데이터를 기록하는 방식

4. 개인정보 유,노출 위반

- 직원의 부주의에 의한 전자 팩스 전송을 통한 개인정보 유출

- 초등학교 가정통신문 발송 시 기초생활수급자의 개인정보 노출

- 고객의 물품을 배송하는 C업체는 목적이 달성된 개인정보(배송이 완료된)를 배송이 완료되지 않은 개인정보와 분리 보관 미수행 -> 1천만원 이하의 과태료

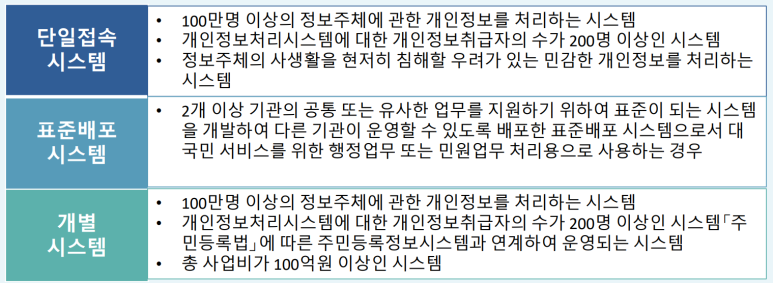

▶제14조 공공시스템운영기관의 안전조치기준 적용

공공시스템운영기관: 개인정보보호위원회가 지정하는 개인정보처리시스템을 운영하는 공공기관

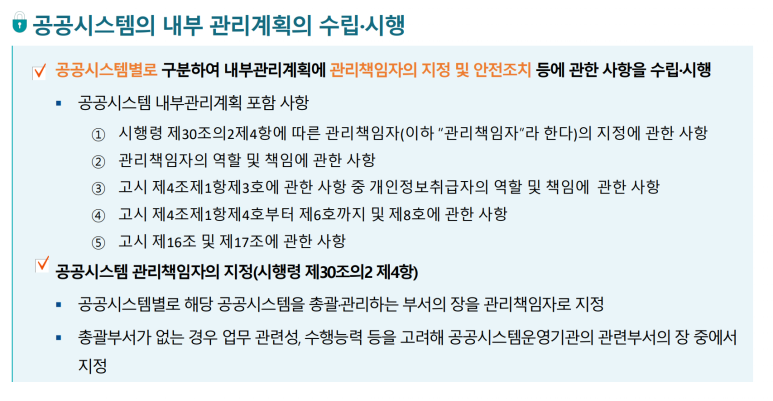

▶제15조 공공시스템의 내부 관리계획의 수립 및 시행

▶제16조 공공시스템에 대한 접근 권한의 관리

- 공공시스템에 대한 접근 권한 부여, 변경, 말소 시 인사정보와 연계하거나 인사정보를 즉시 반영할 수 있도록 관리체계 구축

- 인사정보에 등록되지 않은 자에게 계정 발급 금지(단, 불가피한 사유가 있는 경우 예외 허용)

- 계정 발급 시 개인정보 보호 교육, 보안 서약 징구(달라고 요구)

- 접근권한의 부여, 변경 또는 말소 내역 등을 반기별 1회 이상 점검

▶공공시스템 접속기록의 보관 및 점검

- 접속기록 분석: 공공시스템에 접속한 자의 접속기록을 자동화된 방식으로 분석하여 불접적인 개인정보 유출 및 오,남용 시도를 탐지하고 사유 소명 등 필요한 조치 이행

- 접속기록 점검 기능 제공: 공공시스템운영기관은 공공시스템 이용기관이 소관 개인정보취급자의 접속기록을 직접 점검할 수 있는 기능을 제공

'2024 SWLUG > 개인정보보호' 카테고리의 다른 글

| [7주차]고급 2교시_CPO가 알아야 할 필수 개인정보 법률지식 (0) | 2024.05.22 |

|---|---|

| [6주차]중급 3교시_개인정보 유/노출 사고사례 및 침해사고 대응 (0) | 2024.05.22 |

| [4주차]중급 1교시_개정_개인정보보호법 알아보기 (0) | 2024.05.22 |

| [3주차]입문 3교시_개인정보 유노출 예방 (0) | 2024.05.22 |

| [2주차]입문 2교시_개인정보의 안전한 관리 (0) | 2024.05.22 |