이번주 학습 내용은 지금까지 했던 내용들과 겹치는 부분들도 꽤 있어서

겹치는 부분은 넘어가도록 하겠다!

▶개인정보 유/노출 사고원인

- 유출,침해의 초 대량화: 개인정보 대량 집적 추세로 전국민의 개인정보 유출 위험

- 개인정보 취급 분야 확대

- 새로운 기술 발달: 스마트폰, 클라우드 컴퓨팅, CCTV, AI, 빅데이터 등 새로운 기술에 기반한 심각한 이슈 발생

- 정보 주체의 인식 변화: 집단소송, 분쟁조정, 침해신고 등 개인정보 침해에 적극적으로 대응하면서 정보주체의 권리보장 요구 증대

▶개인정보 유출 사고 사례

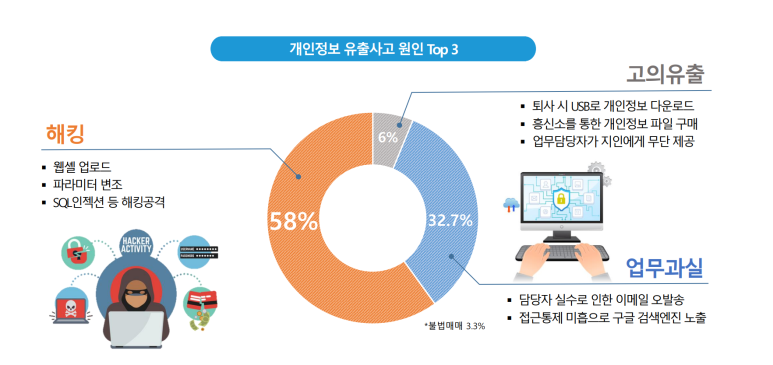

아래 사진은 개인정보 유출사고 원인 Top 3이다.

해킹, 업무과실, 고의유출 순으로 많다.

추가로 홈페이지 노출 원인 Top3는

- 홈페이지 관리자 부주의

- 홈페이지 설계 및 개발 오류

- 홈페이지 이용자 부주의

순으로 나타난다.

홈페이지 관리자 부주의

아래 사진은 홈페이지 첨부파일 노출 유형 Top3이다.

PDF/JPG/PNG 파일이 가장 많고 그 다음 HWP/DOC 파일, XLS/XL:SX 파일 순으로 노출 사례가 많은 것을 볼 수 있다.

유형별 사례들은 이미 학습한 내용이라 새롭게 추가된 사례들만 여기서 학습해보겠다.

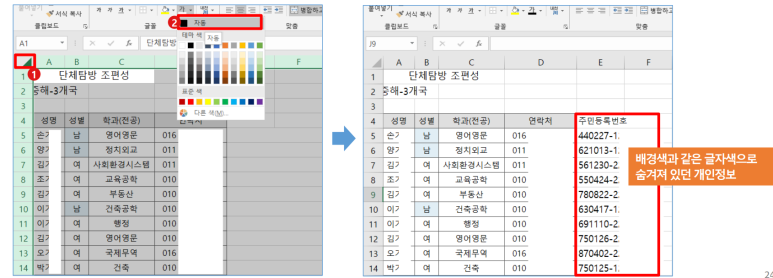

① 엑셀: 배경색과 글자색 동일

배경색과 동일하게 설정된 글자색으로 인한 개인정보 노출될 위험이 있다.

이에 대한 조치방법은 다음과 같다.

- 셀 전체 선택 후 배경색 채우기 없음 및 글자 색 변경

- 나타난 개인정보 삭제 또는 마스킹

- 글자 색 변경 후 나타난 노출된 개인정보 삭제 또는 마스킹

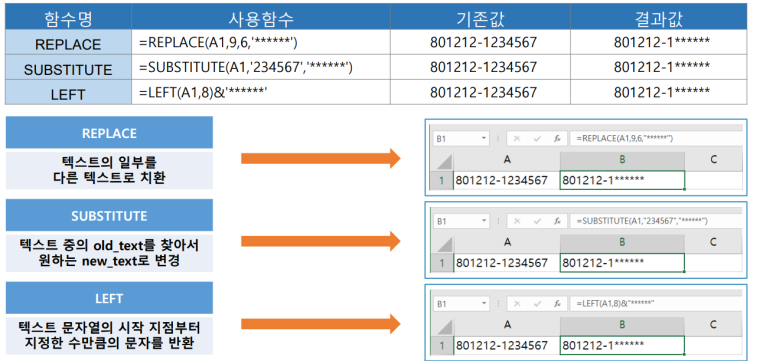

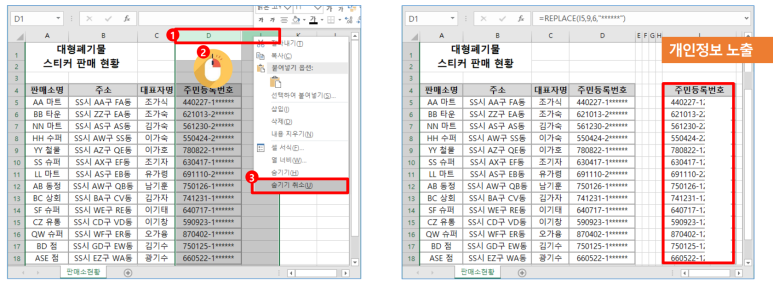

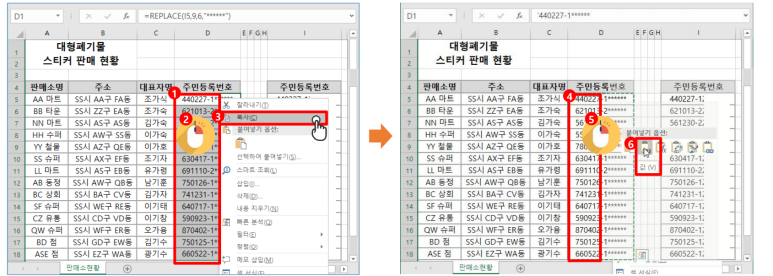

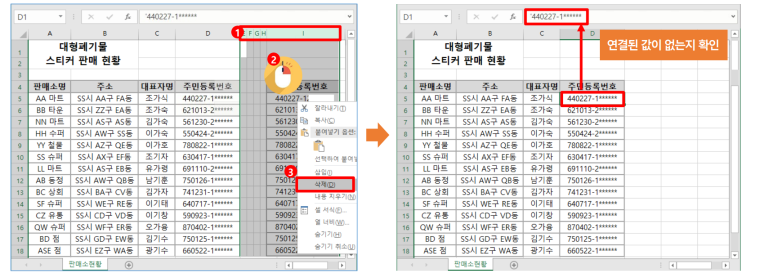

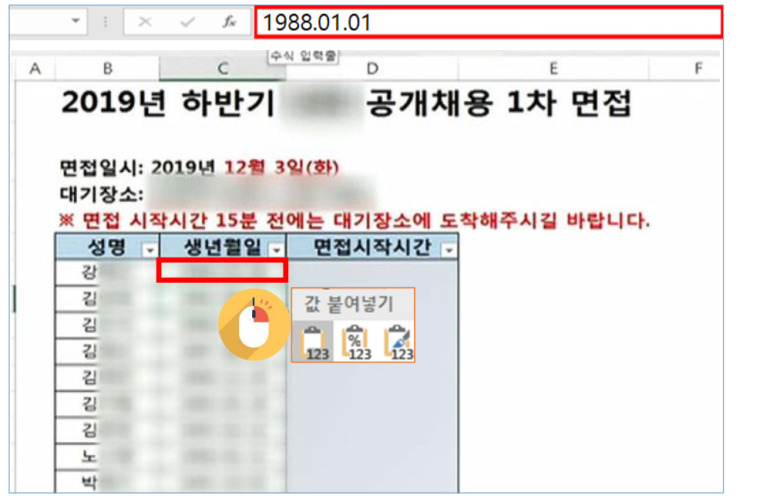

② 엑셀: 치환 함수

- 치환 함수 및 행/열 숨김으로 인한 노출사례

- 치환함수로 마스킹 처리된 필드를 해제/취소한 경우 노출

이에 대한 조치방법으로

- 치환 함수가 들어있는 행/열 복사 및 '값' 붙여넣기

- 원본 행/열 삭제 및 연결된 값 확인

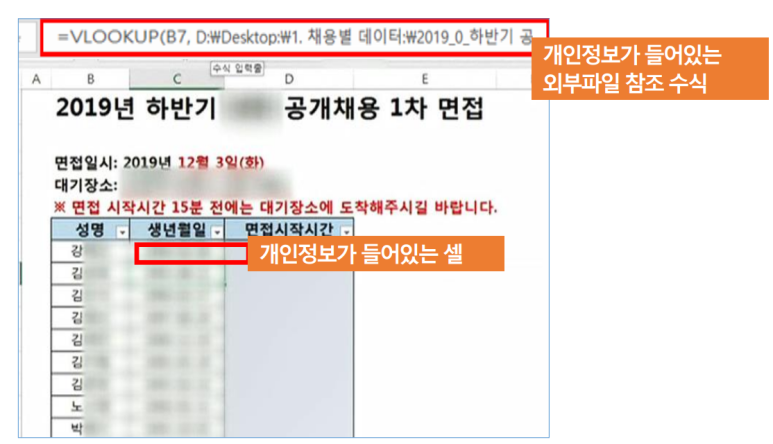

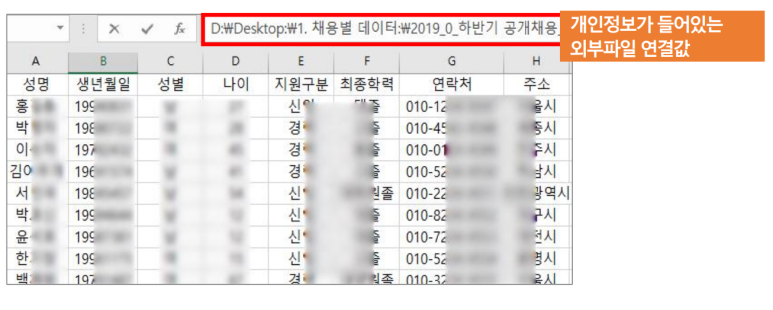

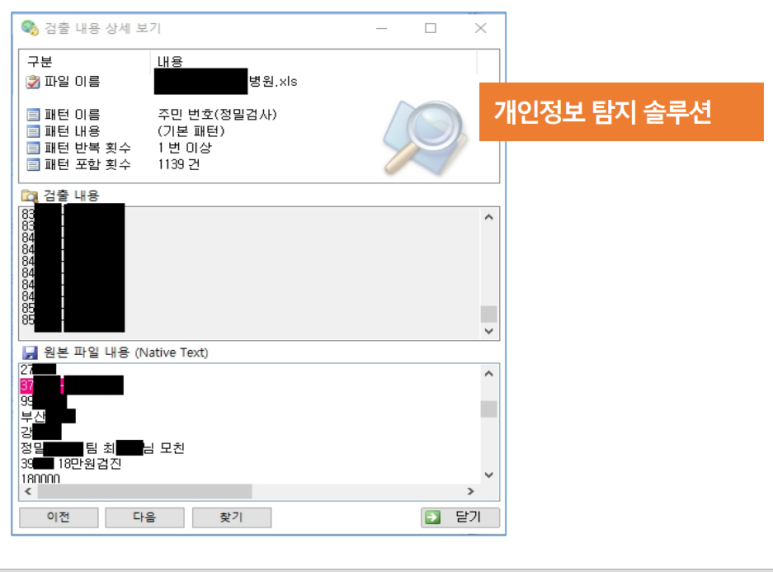

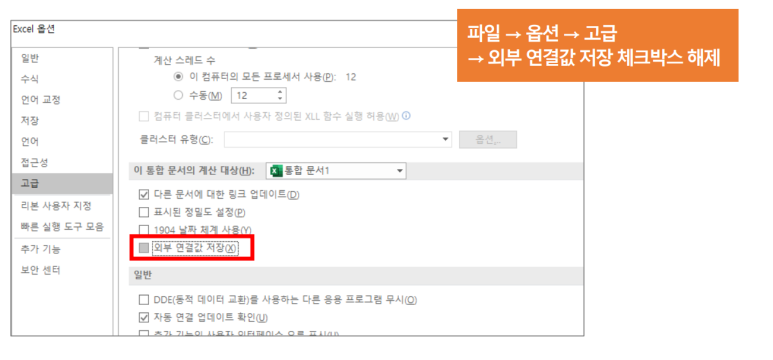

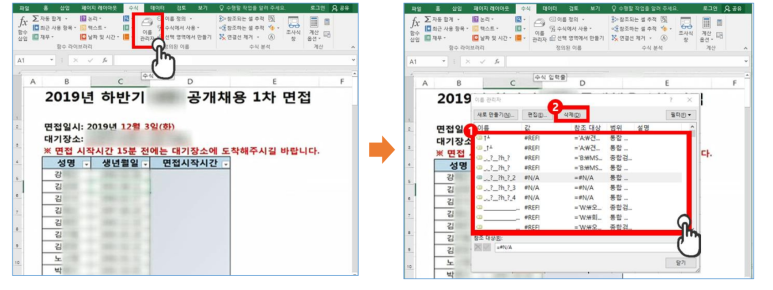

③ 외부파일 참조

- 외부파일 참조 기능으로 개인정보 노출: 외부파일 참조 수식을 이용한 함수

- 외부파일 참조 기능으로 개인정보 노출: 외부파일 연결값 저장으로 인한 함수

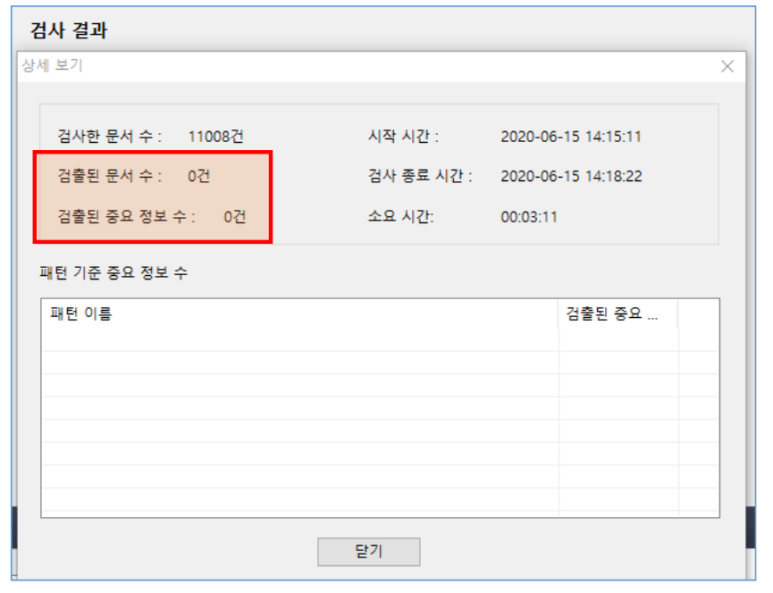

- 개인정보 탐지 솔루션을 통한 노출

이에 대한 조치방법으로

- 외부파일 연결 시, 값 붙여넣기 및 불필요한 개인정보 마스킹

- 엑셀 고급 옵션 중 '외부 연결값 저장' 기능 체크박스 해제

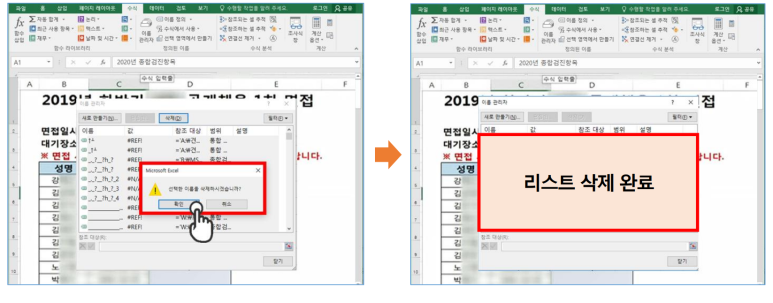

- 수식 메뉴 '이름 관리자' 내 리스트 삭제

- 개인정보 탐지 솔루션을 통한 노출 여부 재확인

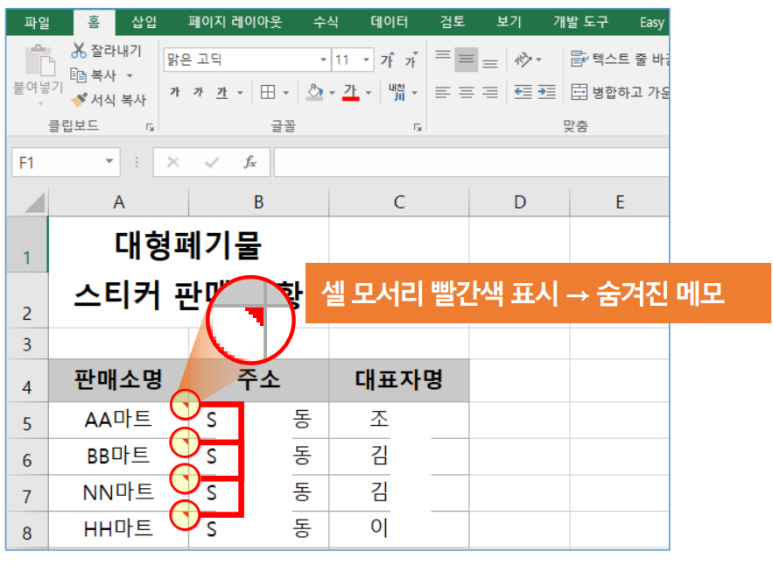

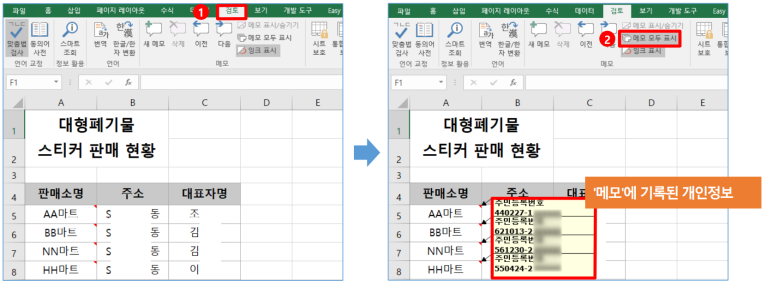

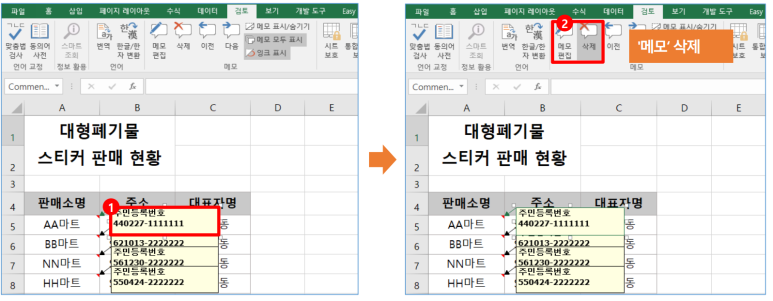

④ 엑셀:메모

메모 삽입 여부 확인(정보확인, 검토 기능 확인)

이에 대한 조치방법으로

- 메모에 기록된 개인정보 삭제 또는 마스킹: 메모 선택 후 삭제 또는 편집/메모 표시 탭의 비활성화 확인

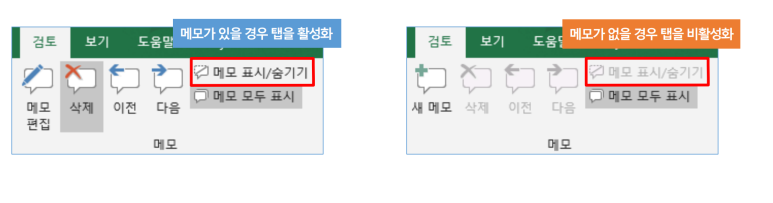

홈페이지 설계/개발 오류

*홈페이지 이용자 부주의의 경우 이미 학습한 내용임

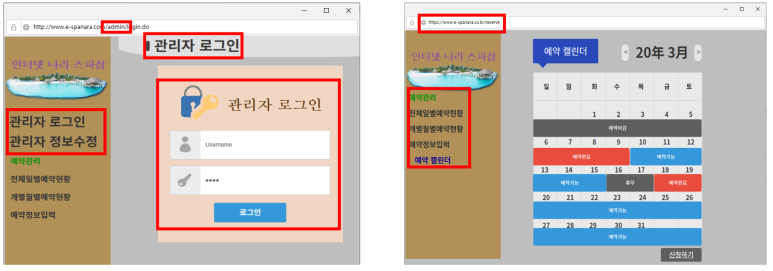

① 구 시스템 방치 및 접근제어 미흡 등으로 인한 관리자 페이지 노출

- 구 시스템 방지로 인한 개인정보 노출

1) 새로운 서버로 이전하며 이전 서버를 방치

2) 접근통제 미설정 및 파라미터 노출로 비인가자 접근 가능

3) 게시판 내에 민원인 파일 노출

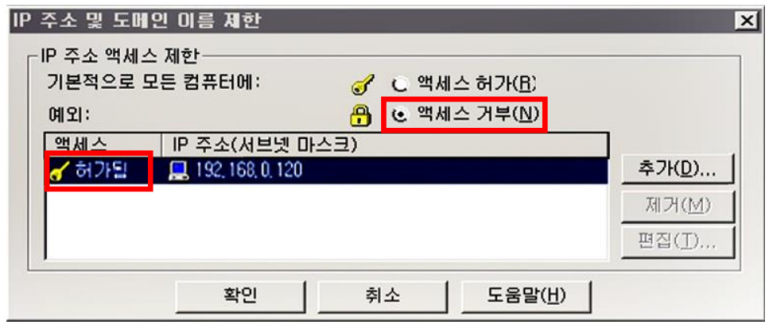

- 접근제어 미흡으로 인한 관리자 페이지 노출

우측 상단에 관리자 페이지가 노출됨

이에 대한 조치방법으로

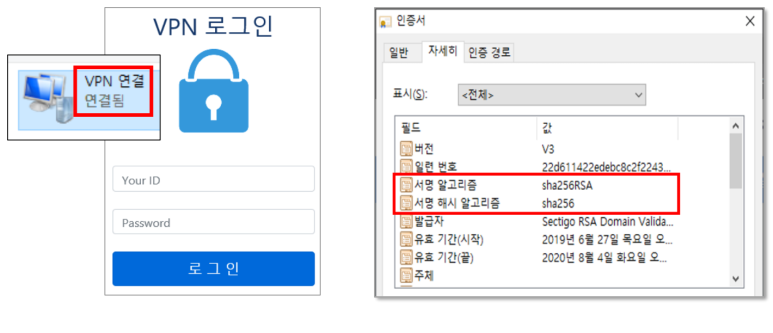

- 안전한 접속수단 마련: VPN 접속 또는 SSL 적용

※VPN(Virtual Private Network. 가상 사설망)

네트워크 간의 터널링 및 암호화 기법을 사용해 만든 가상 사설망 네트워크으로 데이터가 지나가는 암호화된 터널을 만들고 사용자의 IP 주소를 숨겨 익명성을 보장한다.

원격으로 회사나 해외 등의 다른 네트워크를 이용할 수 있게 해주고, 자신의 인터넷 사용 기록과 IP, 위치 등을 숨길 수 있어 보안성도 높일 수 있다.

SSL(Socket Secure Layer)

보안 소켓 계층으로, 인터넷 상에서 데이터를 안전하게 전송하기 위한 인터넷 암호화 통신 프로토콜이다. (이미 한 번 다루었지만 다시 복습!)

- 안전한 인증수단 마련: OTP 인증/휴대폰 인증/공인인증서 인증

- 특정 IP만 접속 허용하도록 관리자페이지 접근제한

- 일반 이용자가 접근 가능한 관리자 페이지 링크 삭제

- 쉽게 유추 가능한 관리자 페이지 접속 주소 변경

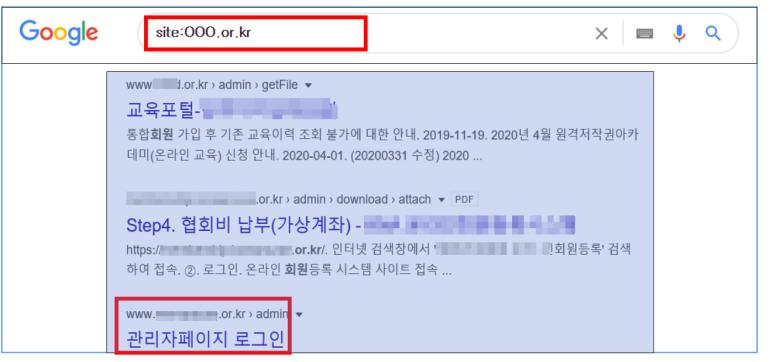

- 검색엔진에 노출여부 확인 및 저장된 페이지 삭제

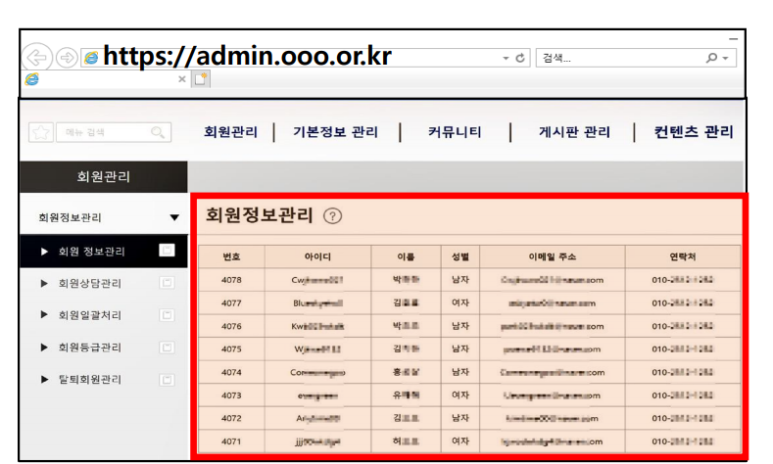

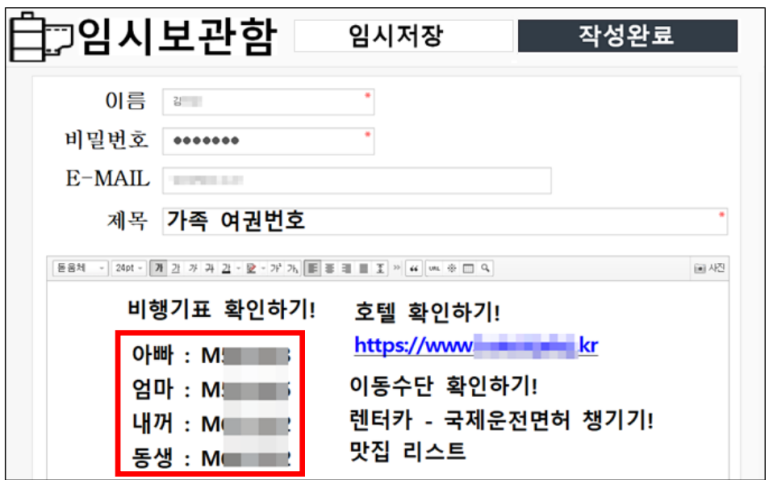

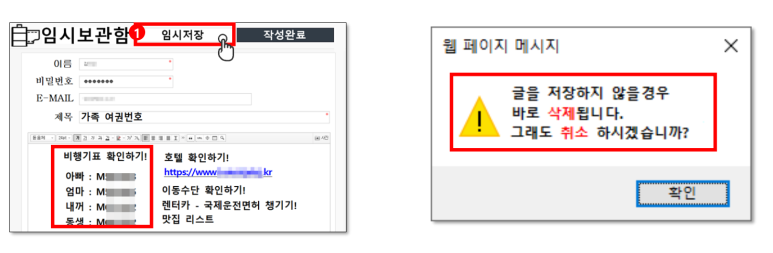

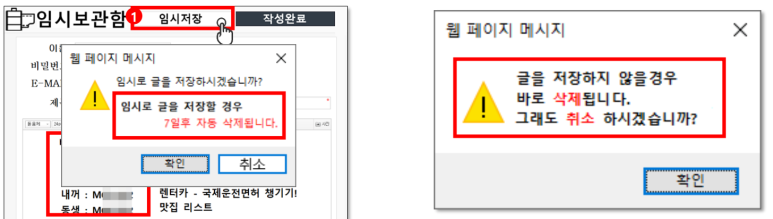

② 이용자 편의를 위한 임시 저장 페이지를 통한 개인정보 노출

-> 임시 보관함에 방치된 개인정보 미삭제로 인한 개인정보 노출

이에 대한 조치 방법으로

- 임시저장 페이지 자동 삭제 기능 도입

- 글 작성 취소 시 바로 삭제 조치

▶개인정보 노출 점검 실습

- 개인정보 노출 자가 점검

- 기관은 검색엔진을 통해 개인정보가 노출되고 있는지 모니터링 가능

- 자사 사이트의 개인정보 노출 여부를 주기적으로 점검하고, 노출 되었다면 즉시 조치 필요

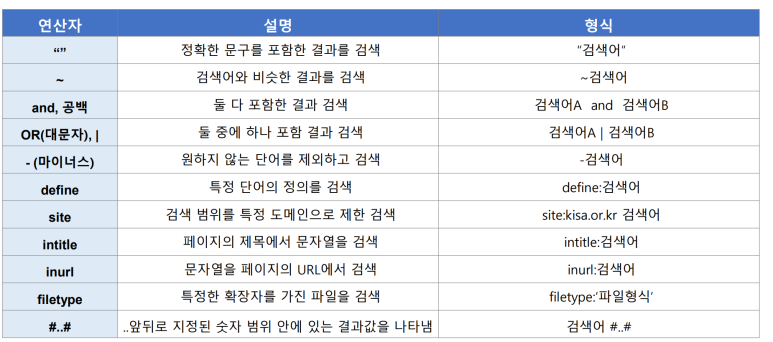

2. 검색 기능

- 검색엔진이 수집한 내용 찾기

검색 기능 형식

- 설정 메뉴를 통한 고급검색 방법

1. 구글 메인화면 우측 하단에 설정

2. 고급검색 클릭

3. 고급검색

3. 검색엔진에 저장된 페이지 삭제

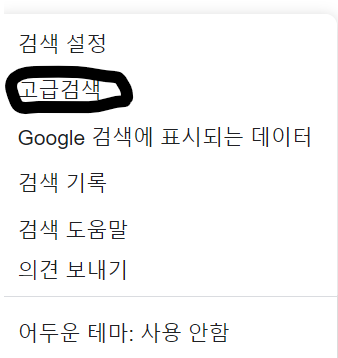

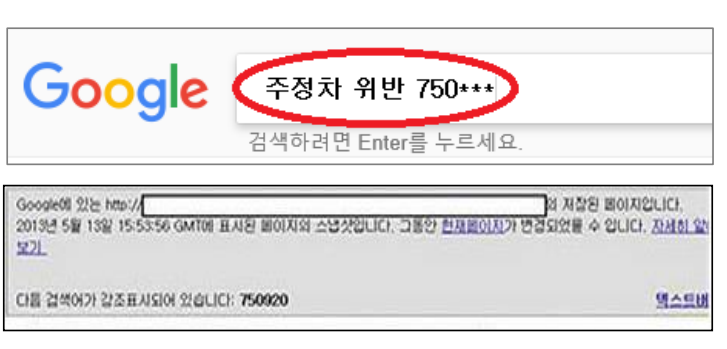

-> 검색엔진(구글, 네이버, 다음 등)에 노출된 값을 입력하여 검색결과 값을 확인한다.

구글에 노출된 사례

네이버에 노출된 사례

① 홈페이지에 노출된 개인정보 페이지를 삭제

② 검색엔진에 홈페이지의 노출 개인정보 URL 또는 노출된 값을 입력하여 검색결과 값 확인

③ 검색결과 캐시페이지에 개인정보가 존재할 경우 해당 페이지 삭제 요청

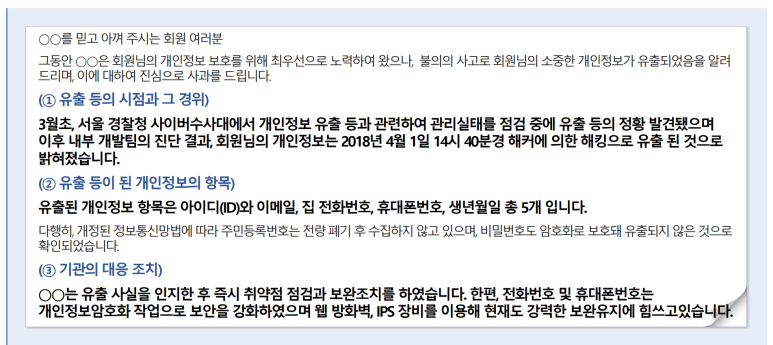

▶개인정보 유출 사고 조치 및 책임

개인정보 유출 등 통지 방법

통지 방법에 대해서는 이미 학습한 바 있다.

여기선 아래 사진을 통해 통지 사례만 보고 넘어가겠다.

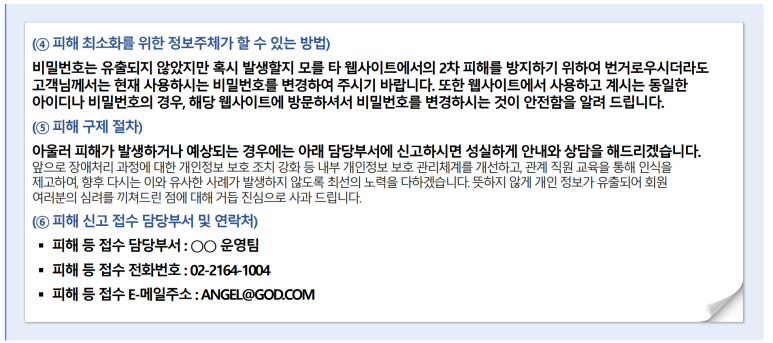

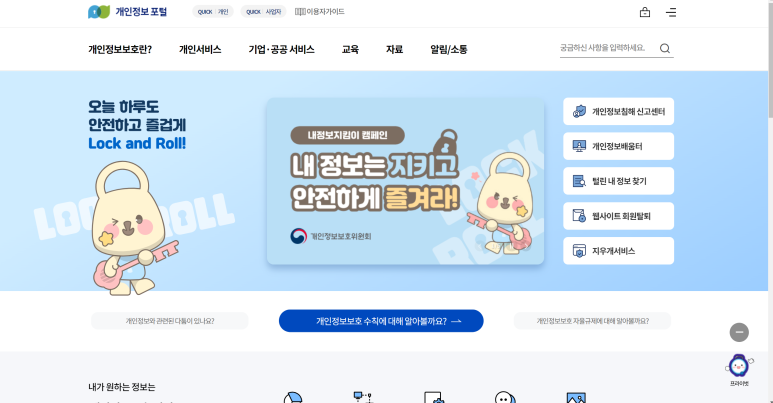

개인정보 유출 신고 방법

이 내용 또한 이미 학습한 부분이므로 개인정보 유출 신고 절차만 간단하게 살펴보고 넘어가겠다.

교육 자료에 나와있는 절차와 달라서 직접 홈페이지에 들어가보았다!

<개인정보 침해 신고 절차>

① 개인정보보호 포털 접속

참고로 개인정보침해 신고센터를 사진 우측에서 볼 수 있다.

② 상단의 메뉴 중 기업/공공 서비스 -> 유출 신고 클릭

③ 대상 선택 후 '신고하기' 클릭

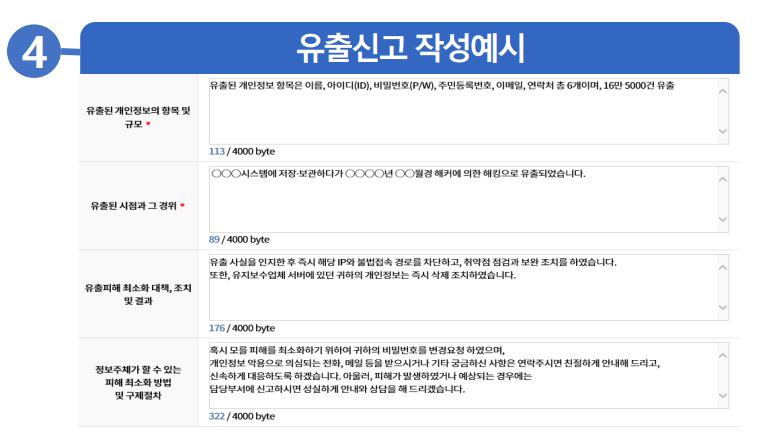

유출신고 작성예시

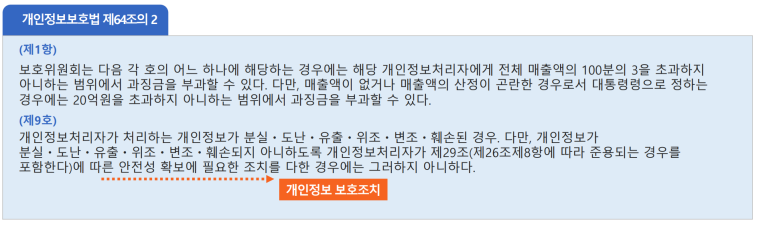

기준 및 처벌규정

- 행정처분 흐름도

① 침해사고 신고 유무(개인정보보호법)

② 현장조사(개인정보보호위원회의 현장조사)

③ 행정처분(과태료/과징금, 영업정지(취소), 임원/기관 징계)

- 공공시스템운영기관 등의 안전성 확보조치

① 공공시스템 운영기관의 내부관리 계획의 수립 및 시행

② 공공시스템 운영기관의 접근권한의 관리

③ 공공시스템 운영기관의 접속기록의 보관 및 점검

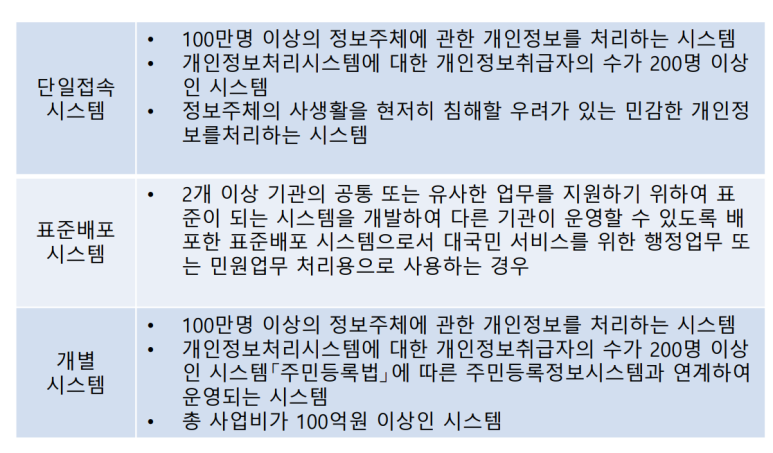

시스템별 구분

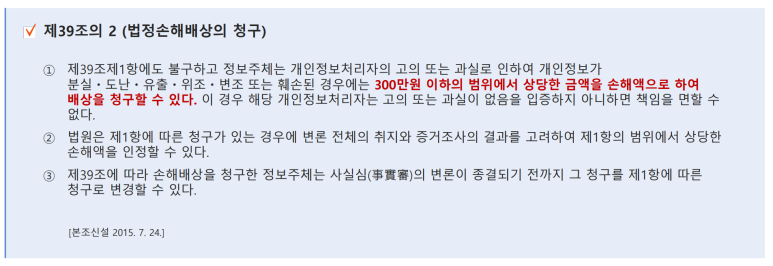

- 민사

- 행정벌(과징금) : 고시의 보호조치 의무 위반과 유출사이의 인과관계를 요구하지 않음

(다만 '관련성'은 요구됨!)

- 행정벌(과태료)

'2024 SWLUG > 개인정보보호' 카테고리의 다른 글

| [8주차]판례 살펴보기 (0) | 2024.05.27 |

|---|---|

| [7주차]고급 2교시_CPO가 알아야 할 필수 개인정보 법률지식 (0) | 2024.05.22 |

| [5주차]중급 2교시_개인정보의 안전성 확보조치 기준 (0) | 2024.05.22 |

| [4주차]중급 1교시_개정_개인정보보호법 알아보기 (0) | 2024.05.22 |

| [3주차]입문 3교시_개인정보 유노출 예방 (0) | 2024.05.22 |